Es ist faszinierend zu beobachten, wie ein IT-Audit die IT-Infrastruktur eines Unternehmens bewertet, die wichtige Aspekte wie Cybersicherheit und die Einhaltung gesetzlicher Vorschriften umfasst. Darüber hinaus sind Faktoren wie Netzwerkleistung und Notfallwiederherstellungspläne entscheidend für den reibungslosen Betrieb einer Organisation, die stark auf Informationstechnologie angewiesen ist. Auch diese Unternehmen müssen regelmäßig überprüft werden. Außerdem muss erwähnt werden, dass System-Sicherheitsaudits und Netzwerk-Firewalls stets aktualisiert und gewartet werden sollten. Sicherheitsrichtlinien und -verfahren, strenge Zugangskontrollmechanismen usw. sind einige weitere zu nennende Kontrollpunkte.

Bei Bonsai unterstützen wir professionelle Dienstleister bei der Verwaltung ihrer Projekte, einschließlich IT-Audits. Aber zuerst wollen wir verstehen, was ein IT-Audit ist und warum es wichtig ist.

Was ist ein IT-Audit?

Ein IT-Audit ist eine systematische Bewertung der IT-Infrastruktur, der Richtlinien und der Abläufe einer Organisation. Sein Ziel ist es, sicherzustellen, dass IT-Systeme sicher und zuverlässig sind und den geltenden Vorschriften und Standards entsprechen. Diese Prüfung umfasst die Bewertung der Wirksamkeit der Kontrollen und die Identifizierung potenzieller Schwachstellen. Dazu gehört auch die Bewertung der IT-Umgebung, um zu verstehen, inwieweit sie die Geschäftsziele des Unternehmens unterstützt. Eine IT-Prüfung hilft Unternehmen dabei, Risiken zu minimieren, sensible Daten zu schützen und ihre IT-Governance zu verbessern, was zu einer besseren Entscheidungsfindung und einer höheren betrieblichen Effizienz führt.

Warum sind IT-Audits wichtig?

Es ist anzumerken, dass IT-Audits für die Gewährleistung eines effektiven und sicheren Betriebs der IT-Infrastruktur einer Organisation unerlässlich sind. Diese Audits umfassen Elemente, die sowohl für die Einhaltung gesetzlicher Vorschriften als auch für die Verbesserung der Netzwerkleistung von entscheidender Bedeutung sind:

- Cybersicherheit

- System-Sicherheitsaudits

- Datenschutz

Es ist unbestreitbar, dass IT-Audits eine entscheidende Rolle bei der Ausarbeitung solider Notfallwiederherstellungspläne und der Implementierung notwendiger Tools spielen, wie zum Beispiel:

- Antivirus-Software

- Netzwerk-Firewalls

- Netzwerk-Einbruchserkennungssysteme

- Zugriffskontrollen

Die Rolle von IT-Audits im Risikomanagement

IT-Audits ermöglichen es Unternehmen, ihre bestehende IT-Infrastruktur, ihre Systeme und Richtlinien zu überprüfen und zu bewerten. Sie umfassen Datenschutz, Netzwerk-Firewalls usw., sodass mögliche Risikobereiche identifiziert werden können. Darüber hinaus umfassen die wichtigsten Aspekte von IT-Audits:

- Bewertung von Notfallwiederherstellungsplänen

- Zugriffskontrollen

- Netzwerk-Einbruchserkennungssysteme

Das Beeindruckende an Audits ist, dass sie sicherstellen, dass Sicherheitsrichtlinien auf dem neuesten Stand sind und dass die Mitarbeiterschulungen ausreichend sind, um potenzielle Bedrohungen zu minimieren. Es ist faszinierend zu erfahren, wie IT-Audits wesentlich zur Aufrechterhaltung der allgemeinen Sicherheitsintegrität eines Unternehmens beitragen!

Vorteile regelmäßiger IT-Audits

Es steht außer Frage, dass die Durchführung regelmäßiger IT-Audits zahlreiche Vorteile mit sich bringt. Ein wesentlicher Vorteil liegt im Bereich der Cybersicherheit, die durch regelmäßige System-Sicherheitsaudits und die ordnungsgemäße Umsetzung von Zugriffskontrollen gewährleistet wird. Es besteht kein Zweifel daran, dass IT-Audits in hohem Maße zur Einhaltung gesetzlicher Vorschriften beitragen können, insbesondere in Branchen, die zur Sicherung von Kundendaten an gesetzliche Standards gebunden sind.

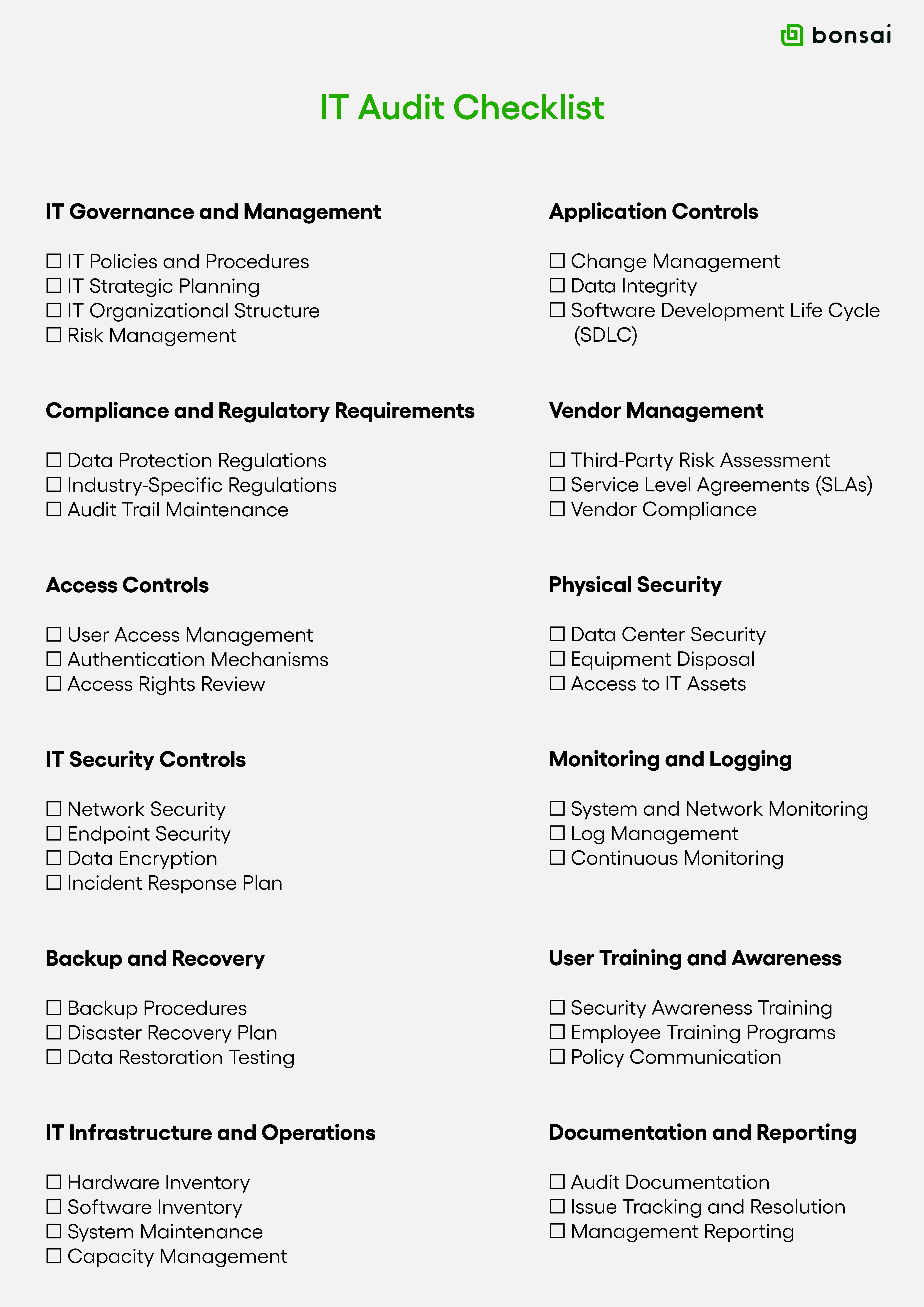

12 wichtige Komponenten einer IT-Audit-Checkliste

Wir sehen, dass die Checkliste einer IT-Prüfung von entscheidender Bedeutung ist, um die Effektivität und Effizienz der IT-Umgebung einer Organisation zu beurteilen. Die wichtigsten Aspekte, die häufig in solchen Checklisten enthalten sind, umfassen:

- IT-Sicherheitsaudits

- Cybersicherheitsmaßnahmen

- Datenschutzpläne

Das Tolle daran ist, dass die Checkliste die Bewertung der Qualität von Sicherheitsrichtlinien, der Angemessenheit von Antivirensoftware sowie der Zuverlässigkeit von Netzwerk-Firewalls umfasst. Infolgedessen ermöglichen diese Elemente zusammen mit System-Sicherheitsaudits Unternehmen, potenzielle Schwachstellen zu identifizieren.

1. IT-Governance und -Management

IT-Richtlinien und -Verfahren

Diese enthalten die Richtlinien und Standards für den Betrieb. Sie müssen auf dem neuesten Stand sein, um Konsistenz, Sicherheit und Compliance im gesamten Unternehmen zu gewährleisten.

IT-Strategieplanung

Die IT-Strategie muss auf die Unternehmensziele abgestimmt sein, und Technologieinvestitionen unterstützen die Ziele der Organisation.

IT-Organisationsstruktur

Eine klar definierte Struktur sorgt für eindeutige Rollen, Zuständigkeiten und Verantwortlichkeiten, was für ein effektives Management und eine effektive Entscheidungsfindung von entscheidender Bedeutung ist.

Risikomanagement

Sie müssen IT-Risiken identifizieren und mindern, um Sicherheitsverletzungen, Datenverluste und andere Probleme zu verhindern, die dem Unternehmen schaden könnten.

2. Compliance- und regulatorische Anforderungen

Datenschutzbestimmungen

Die Einhaltung von Gesetzen wie HIPAA oder DSGVO ist gesetzlich vorgeschrieben. Es ist von entscheidender Bedeutung, sicherzustellen, dass ein Unternehmen die gesetzlichen Vorschriften einhält, um hohe Geldstrafen, Rechtsstreitigkeiten und Reputationsschäden zu vermeiden.

Branchenspezifische Vorschriften

Einige Branchen müssen bestimmte Vorschriften einhalten, wie beispielsweise SOX oder PCI-DSS, die sicherstellen, dass das Unternehmen die erforderlichen Standards für die Finanzberichterstattung, die Zahlungsabwicklung oder andere spezielle Aktivitäten erfüllt.

Pflege des Prüfpfads

Die Führung detaillierter Prüfpfade fördert Transparenz und Verantwortlichkeit, da dadurch Maßnahmen und Entscheidungen zur Überprüfung der Compliance leichter bis zu ihrer Quelle zurückverfolgt werden können.

3. Zugriffskontrollen

Benutzerzugriffsverwaltung

Geeignete Zugriffskontrollen verhindern, dass unbefugte Benutzer auf sensible Daten zugreifen können. Dadurch wird das Risiko von Datenverstößen und Insider-Bedrohungen verringert.

Authentifizierungsmechanismen

Es ist unerlässlich, die Identität der Benutzer zu überprüfen und unbefugten Zugriff durch starke Authentifizierungsmethoden wie eine Multi-Faktor-Authentifizierung zu verhindern.

Überprüfung der Zugriffsrechte

Die Zugriffsrechte sollten regelmäßig überprüft werden, um sicherzustellen, dass sie für die aktuellen Rollen angemessen sind.

4. IT-Sicherheitskontrollen

Netzwerksicherheit

Der Schutz der Netzwerkinfrastruktur vor externen und internen Bedrohungen ist entscheidend, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten.

Endpunktsicherheit

Alle mit dem Netzwerk verbundenen Geräte sollten sicher sein, um die Verbreitung von Malware und unbefugten Zugriff zu verhindern.

Datenverschlüsselung

Die Datenverschlüsselung schützt sensible Daten vor dem Zugriff oder der Abfangung durch Unbefugte. Dies kann während der Übertragung oder bei der Speicherung der Daten in der Cloud geschehen.

Vorfälle-Reaktionsplan

Ein gut vorbereiteter Notfallplan ermöglicht schnelle und effektive Maßnahmen im Falle einer Sicherheitsverletzung. Dadurch werden Schäden und Wiederherstellungszeit minimiert.

5. Sicherung und Wiederherstellung

Sicherungsverfahren

Regelmäßige und zuverlässige Backups sind entscheidend für die Wiederherstellung von Daten im Falle eines Verlusts aufgrund eines Systemausfalls, Ransomware-Angriffen oder anderen Vorfällen.

Notfallwiederherstellungsplan

Ein umfassender Notfallwiederherstellungsplan stellt sicher, dass kritische Systeme nach einer Katastrophe schnell wiederhergestellt werden können, wodurch Ausfallzeiten und geschäftliche Auswirkungen minimiert werden.

Datenwiederherstellungstests

Regelmäßige Tests der Backups bestätigen, dass Daten erfolgreich wiederhergestellt werden können. Dies ist wichtig, um sicherzustellen, dass die Sicherungsverfahren effizient sind.

6. IT-Infrastruktur und Betrieb

Hardware-Bestandsaufnahme

Eine detaillierte und genaue Bestandsaufnahme der Hardware-Assets trägt dazu bei, dass alle Geräte erfasst und ordnungsgemäß verwaltet werden.

Software-Bestandsaufnahme

Die Pflege eines aktuellen Softwarebestands ist für IT-Sicherheitsprüfungsverfahren von entscheidender Bedeutung. Es hilft dabei, veraltete oder nicht mehr benötigte Software zu identifizieren und sicherzustellen, dass die Lizenzen auf dem neuesten Stand sind. Es ist entscheidend, das Risiko von Schwachstellen in nicht unterstützten Anwendungen zu managen.

Systemwartung

Regelmäßige Wartungsarbeiten sorgen dafür, dass die Systeme sicher, aktuell und effizient bleiben und mit den neuesten Versionen und Korrekturen ausgestattet sind.

Kapazitätsmanagement

Eine ordnungsgemäße Ressourcenplanung stellt sicher, dass die IT-Ressourcen ausreichen, um aktuelle und zukünftige Anforderungen zu erfüllen, und vermeidet gleichzeitig Leistungsengpässe und überhöhte Ausgaben.

7. Anwendungskontrollen

Veränderungsmanagement

Ein Change-Management-Prozess verhindert unbefugte oder ungetestete Änderungen. Es verringert das Risiko, dass Sicherheitslücken durch Systemausfälle entstehen.

Datenintegrität

Die Daten sollten korrekt, vollständig und konsistent sein, um fundierte Entscheidungen treffen zu können und genaue Informationen über die Geschäftsabläufe zu erhalten.

Softwareentwicklungslebenszyklus (SDLC)

Ein sicherer SDLC stellt sicher, dass Sicherheit und Compliance in jeder Phase der Softwareentwicklung berücksichtigt werden.

8. Lieferantenmanagement

Risikobewertung durch Dritte

Die Bewertung der mit Drittanbietern verbundenen Risiken ist entscheidend, um das Unternehmen vor Schwachstellen in externen Systemen und Diensten zu schützen.

Service Level Agreements (SLAs)

SLAs stellen sicher, dass Anbieter die Leistungs- und Sicherheitsstandards einhalten, wodurch das Risiko von Dienstunterbrechungen verringert wird.

Einhaltung der Lieferantenanforderungen

Anbieter sollten die Sicherheits- und Regulierungsanforderungen einhalten. Dies ist entscheidend, um das Unternehmen vor rechtlichen und sicherheitsrelevanten Risiken im Zusammenhang mit Dienstleistungen von Drittanbietern zu schützen.

9. Physische Sicherheit

Sicherheit von Rechenzentren

Physische Sicherheitsmaßnahmen wie Zugangskontrollen und Überwachung schützen Rechenzentren vor unbefugtem Zugriff und Umweltgefahren (Feuer, Überschwemmung ...).

Entsorgung von Geräten

Die sichere Entsorgung von IT-Geräten verhindert den unbefugten Zugriff auf Daten, die auf ausgemusterten Geräten gespeichert sind, und begrenzt so das Risiko von Datenverstößen.

Zugang zu IT-Ressourcen

Die Beschränkung und Überwachung des physischen Zugriffs auf IT-Ressourcen verringert das Risiko von Diebstahl, Manipulation oder unbefugter Nutzung kritischer Infrastruktur.

10. Überwachung und Protokollierung

System- und Netzwerküberwachung

Regelmäßige Überwachung hilft dabei, Sicherheitsvorfälle in Echtzeit zu erkennen und darauf zu reagieren.

Protokollverwaltung

IT-Protokolle sind entscheidend, um Änderungen in einer IT-Infrastruktur nachzuverfolgen. Das IT-Team benötigt diese Protokolle, um die Ursachen von Leistungsproblemen zu identifizieren oder Sicherheitsbedrohungen vorherzusagen. Die IT-Protokolle sollten ordnungsgemäß verwaltet werden, um sicherzustellen, dass sie aufbewahrt, geschützt und zugänglich sind.

Kontinuierliche Überwachung

Durch die Implementierung kontinuierlicher Überwachungsprozesse kann das Unternehmen Sicherheitslücken proaktiv identifizieren und beheben, bevor sie ausgenutzt werden können.

11. Benutzerschulung und Sensibilisierung

Schulung zum Sicherheitsbewusstsein

Regelmäßige Schulungen sind notwendig, damit Mitarbeiter Sicherheitsbedrohungen (z. B. Phishing-Angriffe) erkennen und darauf reagieren können, wodurch das Risiko erfolgreicher Social-Engineering-Angriffe verringert wird.

Mitarbeiterschulungsprogramme

Es sollten Schulungsprogramme eingerichtet werden, um sicherzustellen, dass alle Mitarbeiter die Sicherheitsrichtlinien verstehen und einhalten.

Politikkommunikation

Sicherheits- und Betriebsstandards sollten organisationsübergreifend, insbesondere an das zuständige Personal, weitergegeben werden.

12. Dokumentation und Berichterstattung

Prüfungsdokumentation

Die Prüfung sollte dokumentiert werden.

Problemverfolgung und -lösung

Es sollte ein Verfahren zur Verfolgung und Lösung der während der Prüfung festgestellten Probleme eingerichtet werden. Dadurch wird sichergestellt, dass die Probleme schnell und effizient gelöst werden.

Managementberichterstattung

Die regelmäßige Berichterstattung über die Ergebnisse von IT-Audits an die Geschäftsleitung trägt zur fundierten Entscheidungsfindung bei und fördert Verbesserungen in der IT-Umgebung.

Jede der oben beschriebenen Schlüsselkomponenten der IT-Prüfung ist entscheidend, um sicherzustellen, dass die IT-Systeme eines Unternehmens sicher und zuverlässig sind und den einschlägigen Vorschriften entsprechen. Durch die Durchführung eines IT-Audits sind Unternehmen besser vor Risiken geschützt und gewinnen an betrieblicher Effizienz.

Schritte zur Durchführung einer effektiven IT-Prüfung

Lassen Sie uns darüber sprechen, wie man heute eine effektive IT betreibt. Es ist unbedingt zu beachten, dass dies mit der Festlegung eines klaren Prüfungsumfangs und klarer Prüfungsziele beginnt. In der Regel gehören die Leistung der IT-Infrastruktur, Netzwerk-Firewall-Schutzmaßnahmen und Antivirensoftware zu den Faktoren, die in den Prüfungsumfang einbezogen werden. Die zweite Phase umfasst gründliche Tests der Zugriffskontrollen. Darüber hinaus umfasst es auch eine umfassende Bewertung der Netzwerk-Intrusion-Detection-Systeme. Tatsächlich ist es für Auditoren von entscheidender Bedeutung, ihre Ergebnisse korrekt zu dokumentieren und gleichzeitig Verbesserungsvorschläge zu unterbreiten.

Vorbereitung: Festlegung des Umfangs und der Ziele

Es ist offensichtlich, dass die erste Phase eines IT-Sicherheitsaudits die Festlegung des Umfangs und der Ziele umfasst. Der Schwerpunkt wird hauptsächlich auf folgenden Elementen liegen:

- System-Sicherheitsaudits

- Netzwerkleistung

- Notfallwiederherstellungspläne

Bemerkenswert ist, dass dabei auch Aspekte der Cybersicherheit behandelt werden könnten. Auch Datenschutz und die Einhaltung gesetzlicher Vorschriften werden geprüft. Erfreulicherweise sind all diese Faktoren für die Aufrechterhaltung einer sicheren IT-Infrastruktur von entscheidender Bedeutung. Es ist faszinierend, wie sich die Ziele auf die Stärkung der Sicherheitsrichtlinien, die Verbesserung der Mitarbeiterschulungen und die Optimierung der Zugangskontrollen konzentrieren werden!

Durchführung: Sammeln und Analysieren von Informationen

Ein wichtiger Aspekt bei der Durchführung eines IT-Sicherheitsaudits ist die umfassende Erfassung und Analyse von Daten, die sich auf das IT-System des Unternehmens beziehen. Es ist wichtig, sich daran zu erinnern, dass gemäß der Sicherheitsrichtlinie die Prüfung sowohl die Leistung des Netzwerks als auch dessen Einhaltung der Vorschriften bewertet. Ein weiterer faszinierender Aspekt, der dabei eine zentrale Rolle spielt, sind System-Sicherheitsaudits. Diese Audits überprüfen die Wirksamkeit von Netzwerk-Firewalls, Antivirensoftware und anderen Sicherheitsmaßnahmen. Ein offensichtlicher Aspekt der Cybersicherheit ist, dass bei der Prüfung die Robustheit der Notfallwiederherstellungspläne untersucht wird.

Berichterstattung: Dokumentation der Ergebnisse und Empfehlungen

Bemerkenswert ist, dass nach einer umfassenden IT-Sicherheitsprüfung wie üblich mehrere wesentliche Cybersicherheitsfunktionen verbessert werden müssen.

Es ist vielversprechend, dass sowohl die Netzwerkleistung als auch die Einhaltung der Datenschutzvorschriften von einer Verbesserung profitieren könnten.

Es ist wichtig zu beachten, dass die Notfallwiederherstellungspläne aktualisiert und die Netzwerk-Firewall verbessert werden sollten. Weitere Schwerpunkte sollten sein:

- Überprüfung und Aktualisierung von Sicherheitsrichtlinien

- Investieren Sie in fortschrittliche Antivirensoftware

Bewährte Verfahren für das IT-Audit-Management

Es ist wichtig zu wissen, dass bewährte Verfahren für das IT-Audit-Management eine Vielzahl unterschiedlicher Strategien umfassen. Zunächst möchten wir Sie darauf hinweisen, dass regelmäßige IT-Sicherheitsaudits erheblich dazu beitragen können, Schwachstellen in der Cybersicherheit innerhalb des Unternehmens aufzudecken. Ein faszinierender Aspekt ist, dass die Einhaltung gesetzlicher Vorschriften einen zusätzlichen Schutz bietet. Es ist unerlässlich, auf eine unterbrechungsfreie Netzwerkleistung zu achten, und auch Notfallwiederherstellungspläne sind von entscheidender Bedeutung. Denken Sie daran, dass ein Notfallwiederherstellungsplan als Sicherheitsnetz für unerwartete Systemausfälle dient.

Aktualisieren Sie regelmäßig Ihre IT-Audit-Checkliste.

Insbesondere für eine effektive IT-Sicherheit sind regelmäßige Aktualisierungen Ihrer IT-Audit-Checkliste unerlässlich. Diese Checkliste sollte mehrere Punkte umfassen, darunter:

- Netzwerkleistung

- Maßnahmen zum Schutz des Cyberspace

- Datenschutzstrategien

- Plan für den Umgang mit Katastrophen

- System-Sicherheitsaudits

- Einhaltung von Vorschriften

- Sicherheitsrichtlinien

- Zugriffskontrollen

- Systeme zur Erkennung von Netzwerk-Einbrüchen

- Starke Infrastruktur für Informationstechnologie

Es ist unvermeidlich, dass die Durchführung fortlaufender Mitarbeiterschulungen entscheidend ist, um sicherzustellen, dass jeder diese Elemente versteht. Es ist eine unbestreitbare Tatsache, dass eine gut gepflegte und regelmäßig aktualisierte IT-Audit-Checkliste das Rückgrat einer robusten IT-Sicherheit ist.

IT-Audit-Tools nutzen: Microsoft Baseline Security Analyzer

Es sollte hervorgehoben werden, dass Microsoft Baseline Security Analyzer (MBSA) ein weit verbreitetes IT-Audit-Tool ist. Das Fantastische daran ist, dass es zur Aufrechterhaltung der Cybersicherheit der IT-Infrastruktur beiträgt. Insbesondere können die Ergebnisse des Microsoft Baseline Security Analyzer IT-Teams dabei helfen, die Sicherheitsüberprüfungen ihrer Systeme zu verbessern. Aber die Verwendung von MBSA ist nicht immer nur eitel Sonnenschein. Es ist enttäuschend, dass dieses Tool hauptsächlich auf Microsoft-Produkte ausgerichtet ist. Das Traurige daran ist, dass dies für Unternehmen, die eine Vielzahl von Softwareprodukten verschiedener Anbieter einsetzen, weniger effektiv ist.

Beziehen Sie alle relevanten Interessengruppen ein.

Um eine solide IT-Sicherheitsprüfung zu gewährleisten, ist es zweifellos wichtig, alle relevanten Interessengruppen einzubeziehen. Es ist wichtig zu betonen, dass dies auch Personen umfasst, die die Netzwerkleistung überwachen. Im Allgemeinen umfasst dies auch diejenigen, die Strategien zur Notfallwiederherstellung verwalten. Darüber hinaus umfasst sie Personen, die für die IT-Infrastruktur verantwortlich sind. Ihre Fachkenntnisse und Einblicke sind zweifellos von unschätzbarem Wert für die Konzeption einer ganzheitlichen Systemsicherheitsprüfung. Die Installation vertrauenswürdiger Antivirensoftware oder Firewalls in einem Netzwerk, die Erstellung von Sicherheitsregeln und die Festlegung von Zugriffsbeschränkungen sind alles Aufgaben, die in hohem Maße von diesen Personen abhängen.

Verwenden Sie ein Projektmanagement-Tool, um Ihre IT-Prüfung zu planen.

IT-Audits sind für die Sicherheit und Vorbereitung eines Unternehmens von entscheidender Bedeutung, erfordern jedoch Zeit und Ressourcen. Die Auswahl der richtigen Unternehmenssoftware ist entscheidend für die effiziente Durchführung von IT-Audits.

Bonsai ist ein Projektmanagement-Tool, das Ihnen bei der Planung, Verwaltung und Durchführung Ihrer IT-Audits hilft. Die intuitive Benutzeroberfläche fördert die Kommunikation und macht das gesamte Projekt effizienter. Sie können wiederkehrende Aufgaben festlegen, Aufgabenvorlagen verwenden, den Fortschritt jeder Aufgabe verfolgen und auch das Budget Ihres Projekts im Blick behalten. Dank des Nutzungsberichts können Sie auch sehen, wie die Zeit Ihres Teams verwendet wird. Probieren Sie Bonsai kostenlos aus.

.webp)

Häufige Herausforderungen bei IT-Audits und wie man sie bewältigt

Es ist besorgniserregend, dass IT-Audits oft mit mehreren Herausforderungen konfrontiert sind. Dazu gehören die Einhaltung gesetzlicher Vorschriften, die Umsetzung wirksamer Datenschutzstrategien und die Aufrechterhaltung der Netzwerkleistung. Leider haben IT-Audits häufig mit einem Mangel an Verständnis für System-Sicherheitsaudits unter den Mitarbeitern zu kämpfen. Aber für Unternehmen gibt es auch gute Nachrichten! Sie können diese Hindernisse überwinden, indem sie ihren Mitarbeitern umfassende Schulungen zu IT-Sicherheitsaudits anbieten und gleichzeitig die Bedeutung der Cybersicherheit betonen. Darüber hinaus können Notfallpläne für den Katastrophenfall erstellt werden.

Mit technologischen Veränderungen Schritt halten

Nicht alles ist eitel Sonnenschein, wie wir in Zeiten des technologischen Wandels sehen können. Es ist eine gut dokumentierte Tatsache, dass es für die effektive und sichere Funktionsweise von Unternehmen mittlerweile entscheidend ist, mit den technologischen Fortschritten Schritt zu halten. Da sich die digitale Bedrohungslage ständig weiterentwickelt, ist es notwendig, den Komponenten, die mit IT-Sicherheitsaudits und Datenschutz in Zusammenhang stehen, kontinuierliche Aufmerksamkeit zu schenken und sie weiterzuentwickeln.

Behandlung von Verstößen gegen Vorschriften

Interessant ist, dass die Behebung von Compliance-Problemen mit einer umfassenden IT-Sicherheitsprüfung beginnt, die die Integrität der IT-Infrastruktur eines Unternehmens gewährleistet. System-Sicherheitsaudits konzentrieren sich unter anderem auf Datenschutzmaßnahmen wie Antivirensoftware, Netzwerk-Firewalls und Zugriffskontrollen, um potenzielle Cybersicherheitsbedrohungen zu verhindern. Darüber hinaus spielen die regelmäßige Überprüfung und Verbesserung von Notfallplänen eine wichtige Rolle für die Netzwerkleistung und die Bereitschaft für unvorhergesehene Herausforderungen.

Gewährleistung des Datenschutzes bei Audits

Es ist wichtig zu beachten, dass während eines IT-Sicherheitsaudits der Datenschutz von größter Bedeutung ist. Es liegt auf der Hand, dass eine robuste Kombination aus Cybersicherheitsmaßnahmen wie Netzwerk-Firewalls, Netzwerk-Intrusion-Detection-Systemen und weiteren Maßnahmen implementiert werden muss, um den Schutz sensibler Daten zu gewährleisten. Darüber hinaus sind regelmäßige Mitarbeiterschulungen zu Datenschutz- und Sicherheitsrichtlinien unerlässlich, um die Einhaltung gesetzlicher Vorschriften zu gewährleisten. Die regelmäßige Überprüfung und Aktualisierung dieser Vorsichtsmaßnahmen – darunter Antivirensoftware, Notfallwiederherstellungspläne und Systemsicherheitsaudits – ist ebenso wichtig. Ein weiterer wichtiger Punkt ist, dass der Datenschutz bei Audits keine einmalige Angelegenheit ist, sondern ein kontinuierlicher, sich ständig weiterentwickelnder Prozess.

Erfolgreiche Durchführung von IT-Audits

Die Durchführung eines IT-Audits kann ein komplexer Prozess sein. Es ist entscheidend, dass Sie einen festgelegten Arbeitsablauf befolgen, beispielsweise einen, der dem Arbeitsablauf einer Agentur ähnelt, um eine gründliche und erfolgreiche Prüfung sicherzustellen. Auf diese Weise können Sie potenzielle Probleme frühzeitig erkennen und die erforderlichen Korrekturmaßnahmen planen. Bei der Durchführung eines IT-Audits müssen bestimmte Checklisten eingehalten werden.

Es ist interessant, darauf hinzuweisen, dass in einem aktuellen Fall ein renommiertes Finanzunternehmen erfolgreich IT-Audits durchgeführt und seine Cybersicherheit erheblich verbessert hat. Durch die Durchführung gründlicher System-Sicherheitsaudits hat dieses Unternehmen seinen Datenschutz verbessert und die Netzwerkleistung gesteigert. Darüber hinaus testeten sie auch Notfallpläne, um die Geschäftskontinuität im Falle einer Sicherheitsverletzung sicherzustellen. Einer der wichtigsten Punkte ist, dass das Unternehmen strenge Sicherheitsrichtlinien entwickelt und regelmäßige Mitarbeiterschulungen durchgeführt hat, um die Einhaltung gesetzlicher Vorschriften und die allgemeine Wirksamkeit von IT-Sicherheitsaudits zu verbessern.

Ergebnisse und gewonnene Erkenntnisse

Man kann mit Fug und Recht sagen: „Im Rahmen des IT-Sicherheitsaudits haben wir die Cybersicherheitsmaßnahmen verstärkt und die Datenschutzpraktiken verbessert.“ Es sollte anerkannt werden, dass die wichtigsten Ergebnisse schwache Zugriffskontrollen, veraltete Antivirensoftware usw. umfassen. Wenn wir diese Diskussion zusammenfassen, kommen wir zu folgendem Schluss: „Kontinuierliche Mitarbeiterschulungen zum Thema Cybersicherheit und regelmäßige System-Sicherheitsaudits sind unerlässlich.“ Darüber hinaus muss unsere Netzwerk-Firewall regelmäßig aktualisiert werden. Zweifellos müssen auch Netzwerk-Intrusion-Detection-Systeme regelmäßig aktualisiert werden. Vergessen Sie nicht, dass dies für die Einhaltung gesetzlicher Vorschriften unerlässlich ist.