Es fascinante observar cómo una auditoría de TI evalúa la infraestructura tecnológica de una empresa, que incluye aspectos cruciales como la ciberseguridad y el cumplimiento normativo. Además, factores como el rendimiento de la red y los planes de recuperación ante desastres son fundamentales para el buen funcionamiento de una organización que depende en gran medida de la tecnología de la información. Estas empresas también deben ser revisadas periódicamente. Otra cosa que hay que mencionar es que las auditorías de seguridad del sistema y los cortafuegos de red deben actualizarse y mantenerse constantemente. Las políticas y procedimientos de seguridad, los estrictos mecanismos de control de acceso, etc., son algunos de los otros puntos de control que cabe mencionar.

En Bonsai, ayudamos a los proveedores de servicios profesionales a gestionar sus proyectos, incluidas las auditorías de TI ( ). Pero primero, entendamos qué es una auditoría de TI y por qué es importante.

¿Qué es una auditoría informática?

Una auditoría de TI es una evaluación sistemática de la infraestructura, las políticas y las operaciones de tecnología de la información de una organización. Su objetivo es garantizar que los sistemas informáticos sean seguros, fiables y cumplan con las normativas y estándares aplicables. Esta auditoría consiste en evaluar la eficacia de los controles e identificar posibles vulnerabilidades. También incluye la evaluación del entorno informático para comprender en qué medida contribuye a los objetivos empresariales de la organización. Una auditoría de TI ( ) ayuda a las empresas a mitigar riesgos, proteger datos confidenciales y mejorar su gobernanza de TI ( ), lo que conduce a una mejor toma de decisiones y a una mayor eficiencia operativa.

¿Por qué son importantes las auditorías informáticas?

Cabe destacar que las auditorías de TI son esenciales para garantizar el funcionamiento eficaz y seguro de la infraestructura de TI de una organización. Estas auditorías incluyen elementos que son cruciales tanto para garantizar el cumplimiento normativo como para mejorar el rendimiento de la red:

- Ciberseguridad

- Auditorías de seguridad del sistema

- Protección de datos

No se puede negar que las auditorías de TI desempeñan un papel fundamental en la formulación de planes sólidos de recuperación ante desastres y en la implementación de herramientas necesarias como:

- Software antivirus

- Cortafuegos de red

- Sistemas de detección de intrusiones en redes

- Controles de acceso

El papel de las auditorías informáticas en la gestión de riesgos

Las auditorías de TI permiten a las organizaciones inspeccionar y evaluar su infraestructura, sistemas y políticas de TI existentes, y consisten en la protección de datos, cortafuegos de red, etc., para que puedan identificar posibles áreas de riesgo. Además, los aspectos clave de las auditorías de TI incluyen:

- Evaluación de los planes de recuperación ante desastres

- Controles de acceso

- Sistemas de detección de intrusiones en redes

Lo sorprendente de las auditorías es que garantizan que las políticas de seguridad estén actualizadas y que la formación de los empleados sea adecuada para mitigar posibles amenazas. ¡Es fascinante descubrir cómo las auditorías de TI contribuyen de manera significativa a mantener la integridad general de la seguridad de una organización!

Ventajas de las auditorías informáticas periódicas

Lo que no cabe duda es que realizar auditorías informáticas periódicas ofrece numerosas ventajas. Una ventaja clave se centra en la ciberseguridad, mediante auditorías periódicas de seguridad del sistema y la implementación adecuada de controles de acceso. No hay duda de que las auditorías de TI pueden contribuir en gran medida al cumplimiento normativo, especialmente en los casos en que las industrias están sujetas a normas legales para proteger los datos de los clientes.

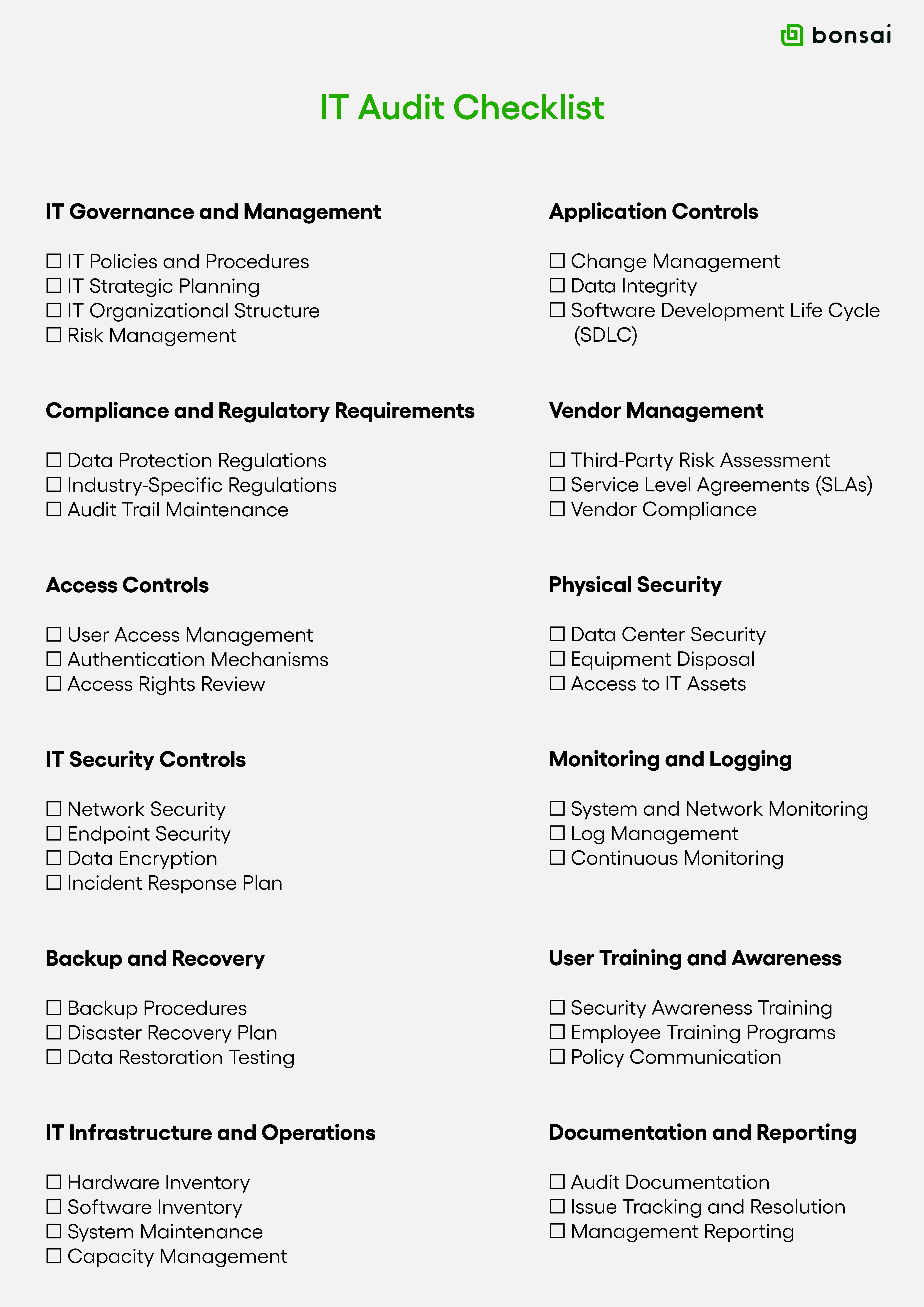

12 componentes clave de una lista de verificación para auditorías de TI

Consideramos que la lista de verificación de una auditoría de TI es fundamental para evaluar la eficacia y la eficiencia del entorno de TI de una organización. Los aspectos principales que suelen figurar en estas listas de verificación son los siguientes:

- Auditorías de seguridad informática

- Medidas de ciberseguridad

- Planes de protección de datos

Lo mejor es que la lista de verificación consiste en evaluar la calidad de las políticas de seguridad, la idoneidad del software antivirus y la fiabilidad de los cortafuegos de red. Como resultado, estos elementos, junto con las auditorías de seguridad del sistema, y lo mejor es que permiten a las organizaciones identificar posibles vulnerabilidades.

1. Gobernanza y gestión de TI

Políticas y procedimientos de TI

Estos proporcionan las directrices y normas para las operaciones. Deben estar actualizadas para garantizar la coherencia, la seguridad y el cumplimiento normativo en toda la organización.

de TI Planificación estratégica

La estrategia de TI debe estar alineada con los objetivos empresariales, y las inversiones en tecnología deben respaldar los objetivos de la organización.

Estructura organizativa de TI

Una estructura bien definida garantiza la claridad de las funciones, las responsabilidades y la rendición de cuentas, lo cual es fundamental para una gestión y una toma de decisiones eficaces.

Gestión de riesgos

Deberá identificar y mitigar los riesgos informáticos para evitar violaciones de seguridad, pérdida de datos y cualquier otro problema que pueda perjudicar a la organización.

2. Requisitos normativos y de cumplimiento

Normativa sobre protección de datos

El cumplimiento de leyes como la HIPAA ( ) o el RGPD (Reglamento General de Protección de Datos) es obligatorio por ley. Es fundamental garantizar que una organización cumpla con la normativa para evitar multas elevadas, demandas judiciales y daños a la reputación.

Normativa específica del sector

Algunas industrias deben cumplir con regulaciones específicas, como SOX o PCI-DSS, que garantizan que la organización cumpla con los estándares necesarios para la presentación de informes financieros, el procesamiento de pagos o cualquier otra actividad especializada.

Mantenimiento del registro de auditoría

Mantener registros de auditoría detallados favorece la transparencia y la rendición de cuentas, ya que facilita el seguimiento de las acciones y decisiones hasta su origen para verificar el cumplimiento normativo.

3. Controles de acceso

Gestión del acceso de usuarios

Los controles de acceso adecuados impiden que usuarios no autorizados accedan a datos confidenciales. Esto reduce el riesgo de violaciones de datos y amenazas internas.

Mecanismos de autenticación

Es esencial verificar la identidad de los usuarios y evitar el acceso no autorizado mediante métodos de autenticación sólidos, como la autenticación multifactorial.

Revisión de los derechos de acceso

Los derechos de acceso deben supervisarse periódicamente para garantizar que sean adecuados para las funciones actuales.

4. de TI Controles de seguridad

Seguridad de la red

Proteger la infraestructura de red frente a amenazas externas e internas es fundamental para garantizar la confidencialidad, integridad y disponibilidad de los datos.

Seguridad de los puntos finales

Todos los dispositivos conectados a la red deben ser seguros para ayudar a prevenir la propagación de malware y el acceso no autorizado.

Cifrado de datos

El cifrado de datos protege los datos confidenciales para que no puedan ser accedidos o interceptados por terceros no autorizados. Esto puede ocurrir durante la transmisión o cuando los datos se almacenan en la nube.

Plan de respuesta ante incidentes

Un plan de respuesta ante incidentes bien preparado permite actuar de forma rápida y eficaz en caso de que se produzca una brecha de seguridad. Eso minimizará los daños y el tiempo de recuperación.

5. Copia de seguridad y recuperación

Procedimientos de copia de seguridad

Las copias de seguridad periódicas y fiables son fundamentales para recuperar los datos en caso de pérdida debido a un fallo del sistema, ataques de ransomware u otros incidentes.

Plan de recuperación ante desastres

Un plan integral de recuperación ante desastres garantiza que los sistemas críticos puedan restaurarse rápidamente tras un desastre, lo que minimiza el tiempo de inactividad y el impacto en el negocio.

Pruebas de restauración de datos

Las pruebas periódicas de las copias de seguridad confirman que los datos se pueden restaurar correctamente. Esto es importante para garantizar que los procedimientos de copia de seguridad sean eficientes.

6. Infraestructura y operaciones de TI

Inventario de hardware

Un inventario detallado y preciso de los activos de hardware ayudará a garantizar que todos los dispositivos estén contabilizados y se gestionen adecuadamente.

Inventario de software

Mantener un inventario de software actualizado es fundamental para los procedimientos de auditoría de seguridad informática. Ayuda a identificar programas obsoletos o innecesarios y a garantizar que las licencias estén actualizadas. Es fundamental gestionar el riesgo de vulnerabilidades en aplicaciones sin soporte técnico.

Mantenimiento del sistema

El mantenimiento regular garantiza que los sistemas sigan siendo seguros, estén actualizados y sean eficientes con las últimas versiones y correcciones.

Gestión de la capacidad

Una planificación adecuada de los recursos garantiza que los recursos informáticos sean suficientes para satisfacer las demandas actuales y futuras, pero también evita cuellos de botella en el rendimiento y gastos excesivos.

7. Controles de aplicaciones

Gestión del cambio

Contar con un proceso de gestión de cambios evita que se produzcan cambios no autorizados o no probados. Reduce el riesgo de introducir vulnerabilidades de seguridad o fallos en el sistema.

Integridad de los datos

Los datos deben ser precisos, completos y coherentes para poder tomar decisiones informadas y obtener información precisa sobre las operaciones comerciales.

Ciclo de vida del desarrollo de software (SDLC)

Un SDLC seguro garantiza que la seguridad y el cumplimiento normativo se tengan en cuenta en todas las fases del desarrollo de software.

8. Gestión de proveedores

Evaluación de riesgos de terceros

Evaluar los riesgos asociados a los proveedores externos es fundamental para proteger a la organización frente a las vulnerabilidades de los sistemas y servicios externos.

Acuerdos de nivel de servicio (SLA)

Los SLA garantizarán que los proveedores cumplan con los estándares de rendimiento y seguridad, reduciendo el riesgo de interrupciones en el servicio.

Cumplimiento de los proveedores

Los proveedores deben cumplir con los requisitos de seguridad y normativos. Esto es fundamental para proteger a la organización de los riesgos legales y de seguridad asociados a los servicios de terceros.

9. Seguridad física

Seguridad del centro de datos

Las medidas de seguridad física, como los controles de acceso y la vigilancia, protegen los centros de datos contra el acceso no autorizado y las amenazas ambientales (incendios, inundaciones, etc.).

Eliminación de equipos

La eliminación segura de los equipos informáticos evita el acceso no autorizado a los datos almacenados en los dispositivos fuera de servicio, lo que limita el riesgo de violaciones de datos.

Acceso a los activos de TI

Restringir y supervisar el acceso físico a los activos informáticos reduce el riesgo de robo, manipulación indebida o uso no autorizado de infraestructuras críticas.

10. Supervisión y registro

Supervisión de sistemas y redes

La supervisión periódica ayudará a detectar y responder a los incidentes de seguridad en tiempo real.

Gestión de registros

Los registros informáticos son fundamentales para realizar un seguimiento de los cambios en una infraestructura informática. El equipo de TI necesitará estos registros para identificar las causas de los problemas de rendimiento o predecir amenazas de seguridad. Los registros de los e es de TI deben gestionarse adecuadamente para garantizar su conservación, protección y accesibilidad.

Monitoreo continuo

La implementación de procesos de supervisión continua permite a la organización identificar y abordar de forma proactiva las vulnerabilidades de seguridad antes de que puedan ser explotadas.

11. Formación y sensibilización de los usuarios

Formación en materia de concienciación sobre seguridad

Es necesario impartir formación periódica para ayudar a los empleados a reconocer y responder a las amenazas de seguridad (por ejemplo, los ataques de phishing), reduciendo así el riesgo de que se produzcan ataques de ingeniería social.

Programas de formación para empleados

Se deben establecer programas de formación para garantizar que todos los empleados comprendan y cumplan las políticas de seguridad.

Comunicación de políticas

Las normas de seguridad y operativas deben compartirse entre todas las organizaciones, especialmente con el personal pertinente.

12. Documentación y presentación de informes

Documentación de auditoría

La auditoría debe documentarse.

Seguimiento y resolución de incidencias

Debe establecerse un proceso para realizar un seguimiento y resolver los problemas identificados durante la auditoría. Esto garantizará que los problemas se resuelvan de forma rápida y eficaz.

Informes de gestión

La presentación periódica de informes sobre los resultados de las auditorías de TI a la alta dirección contribuye a la toma de decisiones informadas y fomenta las mejoras en el entorno de TI.

Cada uno de los componentes clave de la auditoría de TI detallados anteriormente es fundamental para garantizar que los sistemas de TI de una organización sean seguros, fiables y cumplan con la normativa pertinente. Al realizar una auditoría de la seguridad de la información ( ), las organizaciones estarán mejor protegidas contra los riesgos y ganarán en eficiencia operativa.

Pasos para llevar a cabo una auditoría de TI eficaz

Hablemos ahora sobre cómo llevar a cabo una gestión eficaz de las tecnologías de la información. Es imprescindible señalar que se inicia con el establecimiento de un alcance y unos objetivos de auditoría claros. Por lo general, el rendimiento de la infraestructura de TI, las protecciones de firewall de red y el software antivirus son algunos de los factores que se incluyen en el alcance de la auditoría. La segunda fase incluye pruebas exhaustivas de los controles de acceso. Además, también implica una evaluación exhaustiva de los sistemas de detección de intrusiones en la red. De hecho, para las personas que son auditores, es fundamental registrar correctamente sus conclusiones y proporcionar sugerencias de mejora.

Preparación: Definición del alcance y los objetivos

Es evidente que la primera fase de una auditoría de seguridad informática consiste en definir el alcance y los objetivos. Principalmente, el enfoque abarcará elementos como:

- Auditorías de seguridad del sistema

- Rendimiento de la red

- Planes de recuperación ante desastres

Lo que llama la atención es que también podría profundizar en aspectos de la ciberseguridad. También se examinan la protección de datos y el cumplimiento normativo. Afortunadamente, todos estos elementos son fundamentales para mantener una infraestructura informática segura. ¡Es fascinante cómo los objetivos se centrarán en reforzar las políticas de seguridad, mejorar la formación de los empleados y optimizar los controles de acceso!

Ejecución: Recopilación y análisis de información

Un aspecto destacable de la realización de una auditoría de seguridad informática es la recopilación y el análisis exhaustivos de datos relacionados con el sistema informático de la empresa. Es conveniente recordar que, de acuerdo con la política de seguridad, la auditoría evalúa tanto el rendimiento de la red como su cumplimiento de la normativa. Otro aspecto fascinante y fundamental en este sentido son las auditorías de seguridad del sistema. Estas auditorías examinan la eficacia de los cortafuegos de red, el software antivirus y otras medidas de seguridad. Una cosa obvia sobre la ciberseguridad es que la auditoría examina la solidez de los planes de recuperación ante desastres.

Informes: Documentación de conclusiones y recomendaciones

Cabe destacar que, tras una auditoría exhaustiva de seguridad informática, como es habitual, es necesario mejorar varias funciones esenciales de ciberseguridad.

Es estimulante que tanto el rendimiento de la red como el cumplimiento normativo de los procedimientos de protección de datos puedan beneficiarse de una mejora.

Es importante señalar que los planes de recuperación ante desastres deben actualizarse y que el cortafuegos de la red debe mejorarse. Otras áreas de interés deberían incluir:

- Revisión y actualización de las políticas de seguridad.

- Invertir en software antivirus avanzado

Mejores prácticas para la gestión de auditorías de TI

Es fundamental tener en cuenta que las mejores prácticas para la gestión de auditorías de TI abarcan una amplia gama de tácticas. En primer lugar, le informamos de que las auditorías periódicas de seguridad informática pueden ser de gran ayuda para detectar cualquier vulnerabilidad en materia de ciberseguridad dentro de la empresa. Una cosa fascinante es que garantizar el cumplimiento normativo añade una capa adicional de protección. Es imprescindible tener en cuenta que el rendimiento ininterrumpido de la red y los planes de recuperación ante desastres también son fundamentales. Recuerde que un plan de recuperación ante desastres actúa como red de seguridad ante cualquier fallo inesperado del sistema.

Actualice periódicamente su lista de verificación de auditoría informática.

En particular, para una seguridad informática eficaz, es fundamental actualizar periódicamente la lista de verificación de auditoría informática. Esta lista de verificación debe incluir varios elementos, tales como:

- Rendimiento de la red

- Pasos para proteger el ciberespacio

- Estrategias de protección de datos

- Plan para hacer frente a desastres

- Auditorías de seguridad del sistema

- Cumplimiento de las normativas

- Políticas de seguridad

- Controles de acceso

- Sistemas para detectar intrusiones en redes

- Sólida infraestructura para la tecnología de la información

Inevitablemente, implementar una formación continua de los empleados es fundamental para garantizar que todos comprendan estos elementos. Es una verdad innegable que una lista de verificación de auditoría de TI bien mantenida y actualizada periódicamente es la columna vertebral de una seguridad de TI sólida.

Utilice herramientas de auditoría de TI: Microsoft Baseline Security Analyzer

Cabe destacar que Microsoft Baseline Security Analyzer (MBSA) es una herramienta de auditoría informática muy utilizada. Lo fantástico es que ayuda a mantener la ciberseguridad de la infraestructura de tecnología de la información. En particular, los resultados del Analizador de seguridad de referencia de Microsoft pueden servir de guía a los equipos de TI para mejorar las auditorías de seguridad del sistema. Pero no todo es color de rosa cuando se utiliza MBSA. Es decepcionante que esta herramienta se centre principalmente en los productos de Microsoft. Lo triste es que esto hace que sea menos eficaz para las organizaciones que utilizan una amplia gama de software de diferentes proveedores.

Involucrar a todas las partes interesadas pertinentes.

Para garantizar una auditoría de seguridad informática sólida, no hay duda de que es importante involucrar a todas las partes interesadas pertinentes. Es importante destacar que esto incluye a las personas que supervisan el rendimiento de la red. Por lo general, también incluye a quienes gestionan estrategias de recuperación ante desastres. Además, cubre a las personas responsables de la infraestructura de tecnología de la información. Sin duda, su experiencia y conocimientos son muy valiosos a la hora de diseñar una auditoría de seguridad del sistema integral. La instalación de software antivirus o cortafuegos fiables en una red, la creación de normas de seguridad y el establecimiento de restricciones de acceso son tareas que dependen en gran medida de estas personas.

Utilice una herramienta de gestión de proyectos para planificar su auditoría de e o de TI.

Las auditorías de TI son fundamentales para mantener la seguridad y la preparación de una empresa, pero requieren tiempo y recursos. Elegir el software empresarial adecuado es fundamental para que el departamento de TI pueda realizar auditorías de e es de manera eficiente.

Bonsai es una herramienta de gestión de proyectos que le ayudará a planificar, gestionar y completar su auditoría de TI ( ). Su interfaz intuitiva fomentará la comunicación, lo que hará que todo el proyecto sea más eficiente. Podrás configurar tareas recurrentes, utilizar plantillas de tareas, realizar un seguimiento del progreso de cada tarea y también del presupuesto de tu proyecto. Gracias al informe de utilización, también podrás ver cómo se emplea el tiempo de tu equipo. Prueba Bonsai gratis.

.webp)

Retos comunes en las auditorías de TI y cómo superarlos

Es preocupante que las auditorías informáticas se enfrenten a menudo a varios retos. Entre ellas se incluyen garantizar el cumplimiento normativo, implementar estrategias eficaces de protección de datos y mantener el rendimiento de la red. Lamentablemente, las auditorías de TI suelen enfrentarse a la falta de comprensión de las auditorías de seguridad del sistema por parte de los miembros del personal. Pero, para las empresas, ¡también hay buenas noticias! Pueden superar estos obstáculos ofreciendo una formación integral a los empleados sobre auditorías de seguridad informática, al tiempo que refuerzan la importancia de la ciberseguridad. Además, se pueden implementar planes de recuperación ante desastres.

Mantenerse al día con los cambios tecnológicos

No todo es color de rosa en esta época de cambios tecnológicos. Es una realidad bien documentada que mantenerse al día con los avances tecnológicos se ha convertido en algo fundamental para garantizar el funcionamiento eficaz y seguro de las empresas. A medida que el entorno de amenazas digitales sigue evolucionando, es necesario prestar atención continua y desarrollar los componentes relacionados con las auditorías de seguridad de la tecnología de la información y la protección de datos.

Abordar los problemas de incumplimiento

Un aspecto interesante es que la resolución de los problemas de incumplimiento comienza con una auditoría exhaustiva de la seguridad informática, que garantiza la integridad de la infraestructura tecnológica de la empresa. Entre otras cosas, las auditorías de seguridad del sistema se centran en medidas de protección de datos, como software antivirus, cortafuegos de red y controles de acceso, para prevenir posibles amenazas a la ciberseguridad. Además, la revisión y mejora constantes de los planes de recuperación ante desastres desempeñan un papel importante en el rendimiento de la red y la preparación ante retos imprevistos.

Garantizar la privacidad de los datos durante las auditorías

Es fundamental tener en cuenta que, durante una auditoría de seguridad informática, la privacidad de los datos es de suma importancia. Lo que es evidente es que se debe implementar una sólida combinación de medidas de ciberseguridad, como cortafuegos de red, sistemas de detección de intrusiones en la red y otras medidas similares, para garantizar la protección de los datos confidenciales. Además, la formación periódica de los empleados sobre las políticas de protección y seguridad de datos es esencial para mantener el cumplimiento normativo. Es igualmente importante revisar y actualizar periódicamente estas precauciones, que incluyen software antivirus, planes de recuperación ante desastres y auditorías de seguridad del sistema. Otra cosa que vale la pena destacar es que la privacidad de los datos durante las auditorías no es algo que se haga una sola vez, sino un proceso continuo y en constante evolución.

Implementación exitosa de la auditoría de TI

Realizar una auditoría de TI puede ser un proceso complejo. Es fundamental que sigas un flujo de trabajo establecido, como uno similar al de una agencia, para garantizar una auditoría exhaustiva y satisfactoria. De esta manera, se pueden identificar posibles problemas de forma temprana y planificar las medidas correctivas necesarias. Al realizar una auditoría de TI, hay que seguir unas listas de comprobación específicas.

Es interesante señalar que, en un caso reciente, una destacada empresa financiera implementó con éxito auditorías de TI y mejoró significativamente su ciberseguridad. Mediante la realización de exhaustivas auditorías de seguridad del sistema, esta empresa reforzó la protección de sus datos y mejoró el rendimiento de la red. Además, también probaron planes de recuperación ante desastres para garantizar la continuidad del negocio en caso de una brecha de seguridad. Uno de los aspectos fundamentales que hay que comprender es que la organización también ha desarrollado políticas de seguridad estrictas y ha impartido formación periódica a los empleados para mejorar el cumplimiento normativo y la eficacia general de las auditorías de seguridad informática.

Resultados y lecciones aprendidas

Es justo decir que «a lo largo de la auditoría de seguridad informática, aumentamos las medidas de ciberseguridad y reforzamos las prácticas de protección de datos». Cabe señalar que las principales conclusiones se refieren a controles de acceso deficientes, software antivirus obsoleto, etc. Si resumimos este debate, llegaremos a la conclusión de que lo que hemos aprendido es que «la formación continua de los empleados en materia de ciberseguridad y las auditorías periódicas de seguridad de los sistemas son esenciales». Además, nuestro firewall de red necesita actualizaciones periódicas. Sin duda, los sistemas de detección de intrusiones en la red también requieren actualizaciones frecuentes. No olvide que esto es esencial para mantener el cumplimiento normativo.