É fascinante observar como uma auditoria de TI avalia a infraestrutura de tecnologia da informação de uma empresa, que inclui aspectos cruciais como segurança cibernética e conformidade regulatória. Além disso, fatores como desempenho da rede e planos de recuperação de desastres são cruciais para o bom funcionamento de uma organização que depende fortemente da tecnologia da informação. Essas empresas também precisam ser avaliadas regularmente. Outro aspecto que precisa ser mencionado é que as auditorias de segurança do sistema e os firewalls de rede devem ser sempre atualizados e mantidos. Políticas e procedimentos de segurança, mecanismos rigorosos de controle de acesso, etc., são alguns dos outros pontos a serem verificados.

Na Bonsai, ajudamos prestadores de serviços profissionais a gerenciar seus projetos, incluindo auditorias de TI. Mas, primeiro, vamos entender o que é uma auditoria de TI e por que ela é importante.

O que é uma auditoria de TI?

Uma auditoria de TI é uma avaliação sistemática da infraestrutura, das políticas e das operações de tecnologia da informação de uma organização. Seu objetivo é garantir que os sistemas de TI sejam seguros, confiáveis e estejam em conformidade com os regulamentos e normas aplicáveis. Esta auditoria envolve avaliar a eficácia dos controles e identificar possíveis vulnerabilidades. Também inclui a avaliação do ambiente de TI para compreender em que medida este apoia os objetivos comerciais da organização. Uma auditoria de TI ajuda as empresas a mitigar riscos, proteger dados confidenciais e melhorar sua governança de TI, o que leva a uma melhor tomada de decisões e maior eficiência operacional.

Por que as auditorias de TI são importantes?

Vale ressaltar que as auditorias de TI são essenciais para garantir o funcionamento eficaz e seguro da infraestrutura de TI de uma organização. Essas auditorias incluem elementos que são cruciais tanto para garantir a conformidade regulatória quanto para melhorar o desempenho da rede:

- Segurança cibernética

- Auditorias de segurança do sistema

- Proteção de dados

Não há como negar que as auditorias de TI desempenham um papel fundamental na formulação de planos robustos de recuperação de desastres e na implementação das ferramentas necessárias, tais como:

- Software antivírus

- Firewalls de rede

- Sistemas de deteção de intrusão em redes

- Controles de acesso

Papel das auditorias de TI na gestão de riscos

As auditorias de TI permitem que as organizações inspecionem e avaliem sua infraestrutura, sistemas e políticas de TI existentes, e consistem em proteção de dados, firewalls de rede, etc., para que possam identificar possíveis áreas de risco. Além disso, os principais aspectos das auditorias de TI incluem:

- Avaliação dos planos de recuperação de desastres

- Controles de acesso

- Sistemas de deteção de intrusão em redes

O mais impressionante nas auditorias é que elas garantem que as políticas de segurança estejam atualizadas e que o treinamento dos funcionários seja adequado para mitigar possíveis ameaças. É fascinante descobrir como as auditorias de TI contribuem significativamente para manter a integridade geral da segurança de uma organização!

Benefícios das auditorias regulares de TI

O que está fora de dúvida é que a realização de auditorias regulares de TI traz inúmeros benefícios. Um benefício fundamental está relacionado à segurança cibernética, por meio de auditorias regulares de segurança do sistema e da implementação adequada de controles de acesso. Não há dúvida de que as auditorias de TI podem contribuir significativamente para a conformidade regulatória, especialmente nos casos em que os setores estão sujeitos a normas legais para proteger os dados dos clientes.

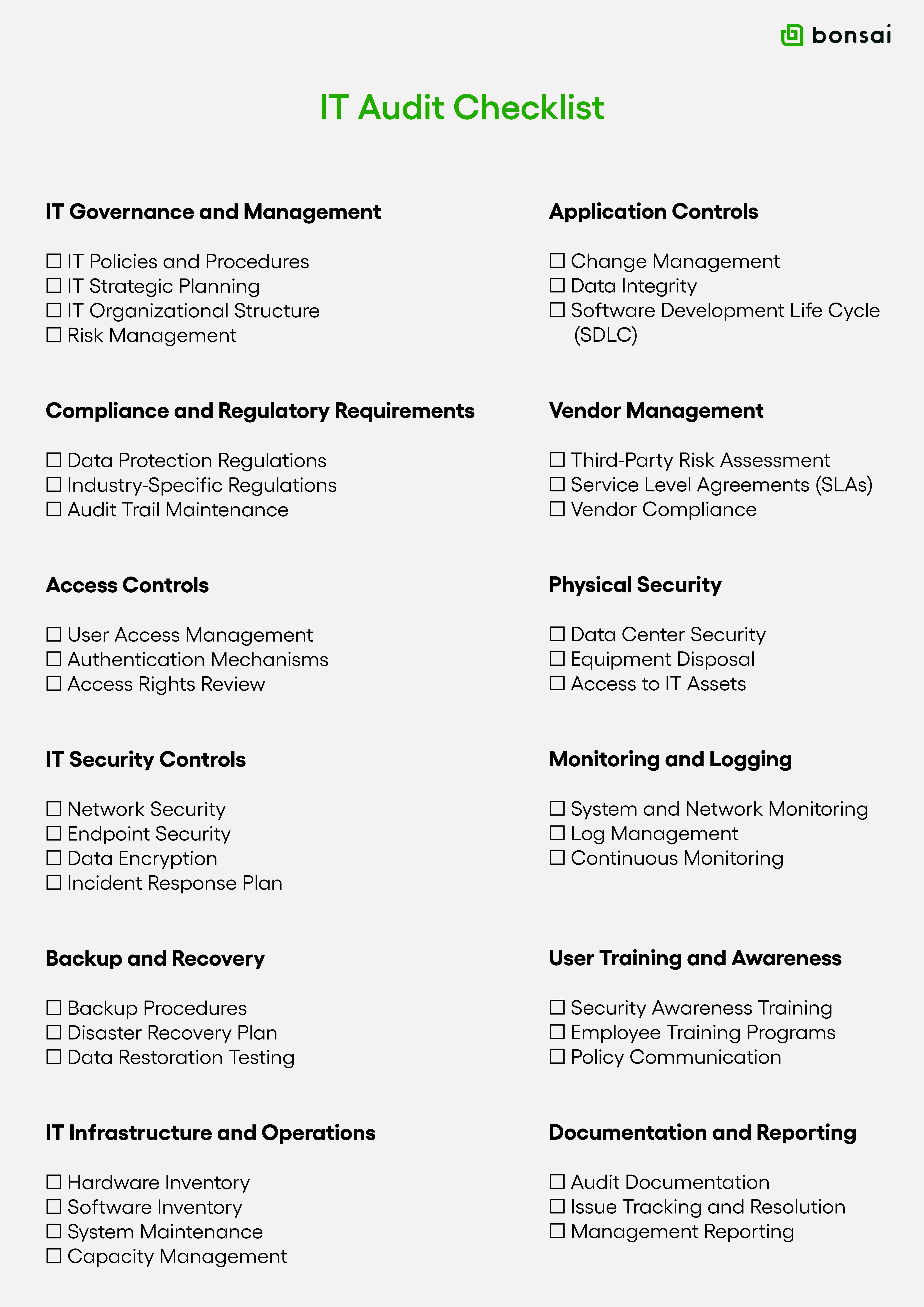

12 componentes essenciais de uma lista de verificação para auditoria de TI

Percebemos que a lista de verificação de uma auditoria de TI é essencial para avaliar a eficácia e a eficiência do ambiente de TI de uma organização. Os principais aspectos que frequentemente constam nessas listas de verificação incluem:

- Auditorias de segurança de TI

- Medidas de segurança cibernética

- Planos de proteção de dados

O melhor é que a lista de verificação consiste em avaliar a qualidade das políticas de segurança, a adequação do software antivírus e a confiabilidade dos firewalls de rede. Como resultado, esses elementos, juntamente com as auditorias de segurança do sistema, permitem que as organizações identifiquem possíveis vulnerabilidades.

1. Governança e Gestão de TI

Políticas e procedimentos de TI

Elas fornecem as diretrizes e normas para as operações. Elas precisam estar atualizadas para garantir consistência, segurança e conformidade em toda a organização.

Planejamento estratégico de TI

A estratégia de TI deve estar alinhada com os objetivos comerciais, e os investimentos em tecnologia apoiam os objetivos da organização.

Estrutura organizacional de TI

Uma estrutura bem definida garante funções, responsabilidades e prestação de contas claras, o que é fundamental para uma gestão e tomada de decisões eficazes.

Gestão de riscos

Você precisará identificar e mitigar os riscos de TI para evitar violações de segurança, perda de dados e quaisquer outros problemas que possam prejudicar a organização.

2. Requisitos regulamentares e de conformidade

Regulamentos de proteção de dados

A conformidade com leis como a HIPAA ou o GDPR é exigida por lei. É fundamental garantir que uma organização esteja em conformidade com as regulamentações para evitar multas pesadas, processos judiciais e danos à reputação.

Regulamentos específicos do setor

Algumas indústrias devem cumprir regulamentos específicos, como SOX ou PCI-DSS, que garantem que a organização atenda aos padrões necessários para relatórios financeiros, processamento de pagamentos ou qualquer outra atividade especializada.

Manutenção da trilha de auditoria

Manter registros detalhados de auditoria promove a transparência e a responsabilidade, pois facilita rastrear ações e decisões até suas fontes para verificação de conformidade.

3. Controles de acesso

Gerenciamento de acesso de usuários

Controles de acesso adequados impedem que usuários não autorizados acessem dados confidenciais. Isso reduz o risco de violações de dados e ameaças internas.

Mecanismos de autenticação

É essencial verificar as identidades dos usuários e impedir o acesso não autorizado por meio de métodos de autenticação robustos, como a autenticação multifatorial.

Revisão dos direitos de acesso

Os direitos de acesso devem ser monitorados regularmente para garantir que sejam adequados às funções atuais.

4. Controles de segurança de TI

Segurança de rede

Proteger a infraestrutura de rede contra ameaças externas e internas é fundamental para garantir a confidencialidade, integridade e disponibilidade dos dados.

Segurança de terminais

Todos os dispositivos conectados à rede devem ser seguros para ajudar a impedir a disseminação de malware e o acesso não autorizado.

Criptografia de dados

A criptografia de dados protege os dados confidenciais contra o acesso ou interceptação por pessoas não autorizadas. Isso pode ocorrer durante a transmissão ou quando os dados são armazenados na nuvem.

Plano de resposta a incidentes

Um plano de resposta a incidentes bem preparado permite uma ação rápida e eficaz em caso de violação de segurança. Isso minimizará os danos e o tempo de recuperação.

5. Backup e recuperação

Procedimentos de backup

Backups regulares e confiáveis são essenciais para recuperar dados em caso de perda devido a falhas no sistema, ataques de ransomware ou outros incidentes.

Plano de recuperação de desastres

Um plano abrangente de recuperação de desastres garante que os sistemas críticos possam ser restaurados rapidamente após um desastre, minimizando o tempo de inatividade e o impacto nos negócios.

Teste de restauração de dados

Testes regulares dos backups confirmam que os dados podem ser restaurados com sucesso. Isso é importante para garantir que os procedimentos de backup sejam eficientes.

6. Infraestrutura e operações de TI

Inventário de hardware

Um inventário detalhado e preciso dos ativos de hardware ajudará a garantir que todos os dispositivos sejam contabilizados e gerenciados adequadamente.

Inventário de software

Manter um inventário de software atualizado é fundamental para os procedimentos de auditoria de segurança de TI. Ajuda a identificar softwares desatualizados ou desnecessários e garante que as licenças estejam em dia. É fundamental gerenciar o risco de vulnerabilidades em aplicativos sem suporte.

Manutenção do sistema

A manutenção regular garante que os sistemas permaneçam seguros, atualizados e eficientes com as versões e correções mais recentes.

Gerenciamento de capacidade

Um planejamento adequado dos recursos garante que os recursos de TI sejam suficientes para atender às demandas atuais e futuras, além de evitar gargalos de desempenho e gastos excessivos.

7. Controles de aplicativos

Gestão de mudanças

Ter um processo de gerenciamento de mudanças em vigor evita alterações não autorizadas ou não testadas. Reduz o risco de introduzir vulnerabilidades de segurança ou falhas no sistema.

Integridade dos dados

Os dados devem ser precisos, completos e consistentes para permitir a tomada de decisões informadas e obter informações precisas sobre as operações comerciais.

Ciclo de Vida do Desenvolvimento de Software (SDLC)

Um SDLC seguro garante que a segurança e a conformidade sejam consideradas em todas as etapas do desenvolvimento de software.

8. Gerenciamento de fornecedores

Avaliação de riscos de terceiros

Avaliar os riscos associados a fornecedores terceirizados é fundamental para proteger a organização contra vulnerabilidades em sistemas e serviços externos.

Acordos de Nível de Serviço (SLAs)

Os SLAs garantirão que os fornecedores cumpram os padrões de desempenho e segurança, reduzindo o risco de interrupções no serviço.

Conformidade do fornecedor

Os fornecedores devem cumprir os requisitos de segurança e regulamentares. Isso é fundamental para proteger a organização contra riscos legais e de segurança associados a serviços de terceiros.

9. Segurança física

Segurança do centro de dados

Medidas de segurança física, como controles de acesso e vigilância, protegem os centros de dados contra acesso não autorizado e ameaças ambientais (incêndio, inundação...).

Descarte de equipamentos

O descarte seguro de equipamentos de TI impede o acesso não autorizado aos dados armazenados em dispositivos desativados, limitando o risco de violações de dados.

Acesso aos ativos de TI

Restringir e monitorar o acesso físico aos ativos de TI reduz o risco de roubo, adulteração ou uso não autorizado de infraestruturas críticas.

10.Monitoramento e registro

Monitoramento de sistemas e redes

O monitoramento regular ajudará a detectar e responder a incidentes de segurança em tempo real.

Gerenciamento de registros

Os registros de TI são essenciais para acompanhar as alterações em uma infraestrutura de TI. A equipe de TI precisará desses registros para identificar as fontes dos problemas de desempenho ou prever ameaças à segurança. Os registros de TI devem ser gerenciados adequadamente para garantir que sejam mantidos, protegidos e acessíveis.

Monitoramento contínuo

A implementação de processos de monitoramento contínuo permite que a organização identifique e resolva proativamente as vulnerabilidades de segurança antes que elas possam ser exploradas.

11. Treinamento e conscientização do usuário

Treinamento de conscientização sobre segurança

É necessário realizar treinamentos regulares para ajudar os funcionários a reconhecer e responder a ameaças de segurança (ataques de phishing, por exemplo), reduzindo o risco de ataques bem-sucedidos de engenharia social.

Programas de treinamento de funcionários

Devem ser criados programas de treinamento para garantir que todos os funcionários compreendam e cumpram as políticas de segurança.

Comunicação de políticas

As normas de segurança e operacionais devem ser compartilhadas entre as organizações, especialmente com o pessoal relevante.

12. Documentação e relatórios

Documentação de auditoria

A auditoria deve ser documentada.

Rastreamento e resolução de problemas

Deve existir um processo para acompanhar e resolver as questões identificadas durante a auditoria. Isso garantirá que os problemas sejam resolvidos de forma rápida e eficiente.

Relatórios de gestão

A comunicação regular dos resultados das auditorias de TI à alta administração ajuda a informar a tomada de decisões e impulsiona melhorias no ambiente de TI.

Cada componente-chave da auditoria de TI detalhada acima é fundamental para garantir que os sistemas de TI de uma organização sejam seguros, confiáveis e estejam em conformidade com as regulamentações relevantes. Ao realizar uma auditoria de TI, as organizações estarão mais bem protegidas contra riscos e ganharão em eficiência operacional.

Etapas para realizar uma auditoria de TI eficaz

Vamos falar sobre como conduzir uma TI eficaz agora. É fundamental observar que isso começa com o estabelecimento de um escopo e objetivos claros para a auditoria. Normalmente, o desempenho da infraestrutura de TI, as proteções de firewall da rede e o software antivírus são alguns dos fatores incluídos no escopo da auditoria. A segunda fase inclui testes completos dos controles de acesso. Além disso, também envolve uma avaliação abrangente dos sistemas de detecção de invasão de rede. Na verdade, para as pessoas que são auditores, é fundamental registrar corretamente suas conclusões, além de fornecer sugestões para melhorias.

Preparação: Definindo o escopo e os objetivos

É evidente que a primeira fase de uma auditoria de segurança de TI envolve a definição do escopo e dos objetivos. Principalmente, o foco abrangerá elementos como:

- Auditorias de segurança do sistema

- Desempenho da rede

- Planos de recuperação de desastres

O que é digno de nota é que também pode aprofundar aspectos da segurança cibernética. A proteção de dados e a conformidade regulamentar também são examinadas. Felizmente, todos esses elementos são essenciais para manter uma infraestrutura de TI segura. É fascinante como os objetivos se concentrarão no fortalecimento das políticas de segurança, no aprimoramento do treinamento dos funcionários e na melhoria dos controles de acesso!

Execução: Coleta e análise de informações

Um aspecto notável da realização de uma auditoria de segurança de TI é a extensa coleta e análise de dados relativos ao sistema de TI da empresa. É importante lembrar que, de acordo com a política de segurança, a auditoria avalia tanto o desempenho da rede quanto sua conformidade com os regulamentos. Outro aspecto fascinante e fundamental para isso são as auditorias de segurança do sistema. Essas auditorias examinam a eficácia dos firewalls de rede, softwares antivírus e outras medidas de segurança. Uma coisa óbvia sobre a segurança cibernética é que a auditoria examina a robustez dos planos de recuperação de desastres.

Relatórios: Documentação das conclusões e recomendações

O que vale a pena notar é que, após uma auditoria abrangente de segurança de TI, como de costume, vários recursos essenciais de segurança cibernética precisam ser aprimorados.

De forma estimulante, o desempenho da rede e a conformidade regulamentar dos procedimentos de proteção de dados podem se beneficiar de melhorias.

É importante observar que os planos de recuperação de desastres devem ser atualizados e o firewall da rede deve ser aprimorado. Outras áreas de foco devem incluir:

- Revisão e atualização das políticas de segurança

- Invista em um software antivírus avançado

Melhores práticas para a gestão de auditorias de TI

É fundamental estar ciente de que as melhores práticas para a gestão de auditorias de TI abrangem uma gama diversificada de táticas. Primeiro, saiba que auditorias regulares de segurança de TI podem ajudar muito na detecção de vulnerabilidades de segurança cibernética dentro da empresa. Um aspecto fascinante é garantir que a conformidade regulatória acrescente uma camada extra de proteção. É fundamental observar que o desempenho ininterrupto da rede e os planos de recuperação de desastres também são essenciais. Lembre-se de que um plano de recuperação de desastres funciona como uma rede de segurança para qualquer falha inesperada do sistema.

Atualize regularmente sua lista de verificação de auditoria de TI

Em particular, para uma segurança de TI eficaz, é fundamental atualizar regularmente sua lista de verificação de auditoria de TI. Esta lista de verificação deve abranger vários itens, tais como:

- Desempenho da rede

- Passos para proteger o ciberespaço

- Estratégias de proteção de dados

- Plano para lidar com desastres

- Auditorias de segurança do sistema

- Cumprimento das regulamentações

- Políticas de segurança

- Controles de acesso

- Sistemas para detetar invasões na rede

- Infraestrutura robusta para tecnologia da informação

Inevitavelmente, implementar um treinamento contínuo dos funcionários é fundamental para garantir que todos compreendam esses elementos. É uma verdade inegável que uma lista de verificação de auditoria de TI bem mantida e atualizada regularmente é a espinha dorsal de uma segurança de TI vigorosa.

Utilize ferramentas de auditoria de TI: Microsoft Baseline Security Analyzer

Vale ressaltar que o Microsoft Baseline Security Analyzer (MBSA) é uma ferramenta de auditoria de TI amplamente utilizada. O que é fantástico é que ele ajuda a manter a segurança cibernética da infraestrutura de tecnologia da informação. Em particular, as conclusões do Microsoft Baseline Security Analyzer podem orientar as equipes de TI na melhoria das auditorias de segurança do sistema. Mas nem tudo são flores ao usar o MBSA. É decepcionante que essa ferramenta se concentre principalmente nos produtos da Microsoft. O que é triste é que isso torna a solução menos eficaz para organizações que utilizam uma gama diversificada de softwares de diferentes fornecedores.

Envolva todas as partes interessadas relevantes

Para garantir uma auditoria de segurança de TI robusta, não há dúvida de que é importante envolver todas as partes interessadas relevantes. É importante destacar que isso inclui pessoas que supervisionam o desempenho da rede. Geralmente, também inclui aqueles que gerenciam estratégias de recuperação de desastres. Além disso, abrange os indivíduos responsáveis pela infraestrutura de tecnologia da informação. Certamente, sua experiência e conhecimentos são inestimáveis na concepção de uma auditoria de segurança sistêmica holística. Instalar softwares antivírus ou firewalls confiáveis em uma rede, criar regras de segurança e estabelecer restrições de acesso são tarefas que dependem muito desses profissionais.

Use uma ferramenta de gerenciamento de projetos para planejar sua auditoria de TI.

As auditorias de TI são essenciais para manter uma empresa segura e preparada, mas exigem tempo e recursos. Escolher o software empresarial certo é fundamental para realizar auditorias de TI de forma eficiente.

O Bonsai é uma ferramenta de gerenciamento de projetos que o ajudará a planejar, gerenciar e concluir sua auditoria de TI. Sua interface intuitiva promoverá a comunicação, tornando todo o projeto mais eficiente. Você poderá definir tarefas recorrentes, usar modelos de tarefas, acompanhar o progresso de cada tarefa e também o orçamento do seu projeto. Graças ao relatório de utilização, você também poderá ver como o tempo da sua equipe é gasto. Experimente o Bonsai gratuitamente.

.webp)

Desafios comuns nas auditorias de TI e como superá-los

É preocupante que as auditorias de TI frequentemente enfrentem vários desafios. Entre elas estão garantir a conformidade regulatória, implementar estratégias eficazes de proteção de dados e manter o desempenho da rede. Infelizmente, as auditorias de TI frequentemente enfrentam uma falta de compreensão das auditorias de segurança do sistema entre os membros da equipe. Mas, para as empresas, também há boas notícias! Eles podem superar esses obstáculos oferecendo treinamento abrangente aos funcionários sobre auditorias de segurança de TI, ao mesmo tempo em que reforçam a importância da segurança cibernética. Além disso, podem ser implementados planos de recuperação de desastres.

Acompanhando as mudanças tecnológicas

Nem tudo é alegria e felicidade no que podemos ver em tempos de mudanças tecnológicas. É uma realidade bem documentada que manter-se atualizado com os avanços tecnológicos tornou-se fundamental para garantir o funcionamento eficaz e seguro das empresas. À medida que o ambiente de ameaças digitais continua a evoluir, é necessário prestar atenção contínua e desenvolver os componentes associados às auditorias de segurança de tecnologia da informação e proteção de dados.

Abordando questões de não conformidade

Um aspecto interessante é que a abordagem das questões de não conformidade começa com uma auditoria abrangente de segurança de TI, que garante a integridade da infraestrutura de tecnologia da informação de uma empresa. Entre outras coisas, as auditorias de segurança do sistema concentram-se em medidas de proteção de dados, como software antivírus, firewalls de rede e controles de acesso para prevenir possíveis ameaças à segurança cibernética. Além disso, a revisão e o aprimoramento consistentes dos planos de recuperação de desastres desempenham um papel significativo no desempenho da rede e na preparação para desafios imprevistos.

Garantindo a privacidade dos dados durante as auditorias

É fundamental observar que, durante uma auditoria de segurança de TI, a privacidade dos dados é de extrema importância. O que é óbvio é que uma combinação robusta de medidas de segurança cibernética, como firewalls de rede, sistemas de detecção de intrusão de rede e outras medidas semelhantes, deve ser implementada para garantir a proteção de dados confidenciais. Além disso, o treinamento regular dos funcionários sobre políticas de proteção e segurança de dados é essencial para manter a conformidade regulatória. É igualmente importante revisar e atualizar regularmente essas precauções, que incluem software antivírus, planos de recuperação de desastres e auditorias de segurança do sistema. Outro aspecto digno de nota é que a privacidade dos dados durante as auditorias não é uma tarefa pontual, mas um processo contínuo e em constante evolução.

Implementação bem-sucedida da auditoria de TI

Concluir uma auditoria de TI pode ser um processo complexo. É fundamental que você siga um fluxo de trabalho estabelecido, semelhante ao de uma agência, para garantir uma auditoria completa e bem-sucedida. Dessa forma, você pode identificar antecipadamente quaisquer problemas potenciais e planejar as medidas corretivas necessárias. Ao realizar uma auditoria de TI, há listas de verificação específicas que devem ser seguidas.

É interessante destacar que, em um caso recente, uma importante empresa financeira implementou com sucesso auditorias de TI e melhorou significativamente sua segurança cibernética. Ao realizar auditorias de segurança completas do sistema, esta empresa fortaleceu a proteção de seus dados e melhorou o desempenho da rede. Além disso, eles também testaram planos de recuperação de desastres, garantindo a continuidade dos negócios em caso de violação de segurança. Um dos pontos cruciais a compreender é que a organização também desenvolveu políticas de segurança rigorosas e realizou treinamentos regulares aos funcionários para melhorar a conformidade regulamentar e a eficácia geral da auditoria de segurança de TI.

Resultados e lições aprendidas

É justo dizer que, “Ao longo da auditoria de segurança de TI, aumentamos as medidas de segurança cibernética e fortalecemos as práticas de proteção de dados”. É importante reconhecer que as principais conclusões incluem controles de acesso fracos, software antivírus desatualizado, etc. Se resumirmos essa discussão, descobriremos que o que aprendemos é: “O treinamento contínuo dos funcionários em segurança cibernética e auditorias regulares de segurança do sistema são essenciais”. Além disso, nosso firewall de rede precisa de atualizações regulares. Sem dúvida, os sistemas de detecção de invasão de rede também exigem atualizações frequentes. Não se esqueça de que isso é essencial para manter a conformidade regulatória.