Zu den größten Herausforderungen, denen IT-Teams heute gegenüberstehen, gehören der Mangel an IT-Fachkräften, die digitale Transformation und die Cybersicherheit. Die IT-Qualifikationslücke ist ein großes Problem. Nicht genügend Fachleute, um die heutigen technischen Komplexitäten zu bewältigen.

Digitale Transformation? Eine weitere Hürde. Insbesondere für Unternehmen, die an veralteter Technologie und Altsystemen festhalten. Der rasante technologische Wandel erfordert dringende Reformen im Management und in der Strategie.

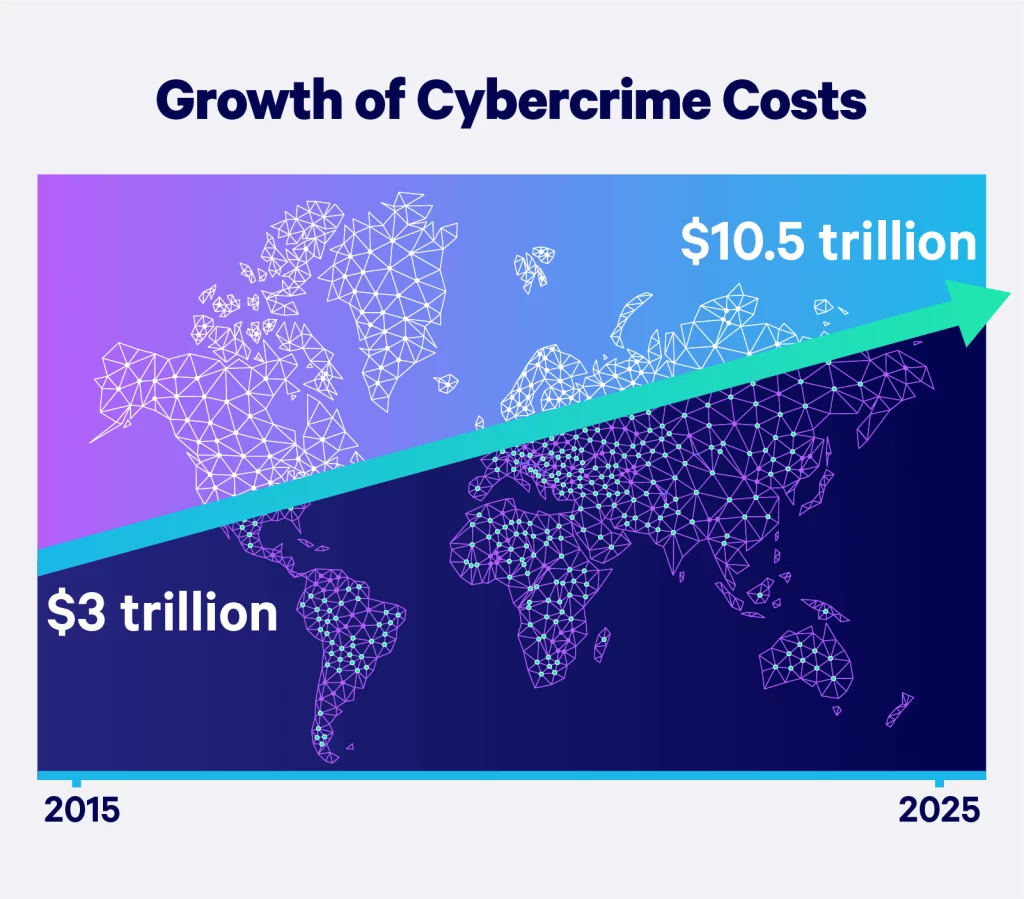

Cybersicherheit ist ein ernstes Risiko. Systemschwachstellen und unzuverlässige Internetverbindungen gefährden die Online-Sicherheit. Robuste Risikomanagementstrategien sind ein Muss.

1. Die zunehmende Gefahr von Cybersicherheitsverletzungen

Die Cybersicherheit gewinnt aufgrund der digitalen Transformation zunehmend an Komplexität und Bedeutung. Das IT-Management kämpft mit rasanten technologischen Fortschritten und einer sich vergrößernden Qualifikationslücke. Veraltete Technologie und Altsysteme? Häufige Probleme, die Schwachstellen und Risiken aufdecken.

Eine unzuverlässige Internetverbindung verschärft die ohnehin schon schwierigen Sicherheitsbedingungen. Erhebliche Bedrohungen machen eine Verstärkung der IT-Strategie und eine Aktualisierung der technischen Ausstattung erforderlich.

1.1. Die Zunahme von Ransomware-Angriffen

Die digitale Transformation hat zu Problemen im Bereich der Cybersicherheit geführt, wobei Ransomware-Angriffe ganz oben auf der Liste stehen. Eine kritische Herausforderung: Ransomware nutzt Systemschwachstellen aus und richtet großen Schaden an.

Eine effektive IT-Strategie muss robusten Sicherheitsmaßnahmen Priorität einräumen und veraltete Technologien aktualisieren. Die Qualifikationslücke erschwert dieses Vorhaben. Risikomanagement gegen Ransomware ist für die Geschäftskontinuität von entscheidender Bedeutung.

1.2. Phishing-Betrug: Eine anhaltende Bedrohung

Die digitale Transformation und ausgeklügelte Cyberangriffe machen Phishing-Betrug zu einer anhaltenden Bedrohung. Trotz Investitionen in das Management von Projektrisiken und -sicherheit bleibt das Problem bestehen.

Die Qualifikationslücke macht Unternehmen anfällig für Schwachstellen. Phishing-Betrug stellt selbst für Unternehmen mit einem starken IT-Management eine große Herausforderung dar. Ständige Wachsamkeit ist erforderlich.

2. Der Übergang zur Telearbeit

Die COVID-19-Pandemie hat einen bedeutenden Wandel hin zur Telearbeit ausgelöst. Diese Entwicklung brachte Herausforderungen am Arbeitsplatz mit sich und legte den Schwerpunkt auf zuverlässiges IT-Management und -Strategien.

Die Änderungen deckten Schwachstellen im System, Risikoprobleme und Druck auf Technologieanlagen auf. Veraltete Technik und unzuverlässige Konnektivität verschärften die Probleme. Der Fachkräftemangel wurde deutlich, insbesondere in den Bereichen Cybersicherheit und Online-Sicherheit.

2.1. Sichere und stabile Fernverbindungen gewährleisten

Die Gewährleistung sicherer und stabiler Fernverbindungen ist eine ständige Herausforderung. Systemanfälligkeit, veraltete Technologie und unzuverlässige Konnektivität sind häufige Probleme. Investitionen in Cybersicherheit und Risikomanagement sind von entscheidender Bedeutung.

Die Lösung dieser Probleme stärkt die Sicherheit und schließt die Qualifikationslücke. Das IT-Management muss die neuesten Technologien einführen und gleichzeitig die funktionalen Altsysteme aufrechterhalten. Dieses Gleichgewicht stellt sichere Fernverbindungen her.

2.2. Verwaltung des IT-Supports für Remote-Teams

Das IT-Management steht vor Herausforderungen bei der Betreuung von Remote-Teams. Unzuverlässige Konnektivität, Cybersicherheitsbedrohungen und veraltete Technologie beeinträchtigen die Produktivität. Eine robuste IT-Strategie ist von entscheidender Bedeutung.

Hier sind einige Hinweise:

- Anpassung an die neuesten Technologien und Cybersicherheitspraktiken

- Schulung von Teams zur Bekämpfung von Verbindungsproblemen

- Sicherstellen, dass Systemsicherheit und Schwachstellen behoben werden

3. Die Notwendigkeit kontinuierlicher Systemaktualisierungen

Die sich ständig weiterentwickelnde Cybersicherheitslandschaft macht kontinuierliche Updates unerlässlich. Die digitale Transformation und Sicherheitsanforderungen führen zu einer Qualifikationslücke und behindern das Risikomanagement. Wenn Systeme nicht aktualisiert werden, führt dies zu Sicherheitslücken, unzuverlässiger Konnektivität und veralteter Technologie.

Ein proaktives IT-Management ist erforderlich, um Systeme zu schützen:

- Behebung von Schwachstellen in nicht gepatchten Systemen

- Minderung von Cybersicherheitsrisiken bei veralteter Technologie

- Bekämpfung unzuverlässiger Konnektivität aufgrund veralteter Systeme

3.1. Die Herausforderung, mit den Updates von Microsoft Schritt zu halten

Mit den Updates von Microsoft Schritt zu halten, ist eine ständige Herausforderung. Ständige Aktualisierungen verschärfen die Qualifikationslücke und machen Technologieparks anfällig. Veraltete Technologien und Altsysteme erhöhen die Risiken.

Die Anfälligkeit des Systems ist ein erhebliches Problem. Eine effektive IT-Strategie versetzt Unternehmen in die Lage, die digitale Transformation zu bewältigen, die Sicherheit zu verbessern und Verbindungsprobleme zu reduzieren.

3.2. Die Bedeutung regelmäßiger System-Patches

Regelmäßige System-Patches sind für die digitale Transformation und die Cybersicherheitsstrategie von entscheidender Bedeutung. Sie befassen sich mit Schwachstellen, veralteter Technologie und unzuverlässiger Konnektivität.

Patches unterstützen das Risikomanagement und schützen Technologieanlagen vor Angriffen. Sie lösen Probleme, die sich aus dem Fachkräftemangel ergeben. Ohne Patches sind Altsysteme anfällig für Sicherheitsverletzungen, wodurch die Sicherheit beeinträchtigt wird.

Eine effektive IT-Strategie sollte regelmäßige Patches für einen sicheren Betrieb priorisieren.

4. Die Forderung nach schnelleren Reaktionszeiten der IT

Da sich die digitale Transformation in allen Branchen beschleunigt, ist die Forderung nach schnelleren Reaktionszeiten der IT zu einem entscheidenden Anliegen geworden. Unternehmen sehen sich zunehmend mit gemeinsamen IT-Herausforderungen konfrontiert, darunter Systemschwachstellen, veraltete Technologie und unzuverlässige Internetverbindungen, die zusammen erhebliche Herausforderungen am Arbeitsplatz darstellen. Um diese Probleme anzugehen, müssen Unternehmen eine proaktive IT-Strategie entwickeln, die ihre Technologieinfrastruktur optimiert und Altsysteme ersetzt.

Zu den wichtigsten Strategien zur Bewältigung dieser Herausforderungen gehören:

- Entwicklung einer proaktiven IT-Strategie: Dazu gehören die Optimierung der Technologieinfrastruktur und der systematische Austausch von Altsystemen, um Systemschwachstellen zu reduzieren und die Gesamteffizienz zu steigern.

- Behebung des Mangels an IT-Fachkräften: Ein gut ausgestattetes IT-Team ist für die Verwaltung der Online-Sicherheit und Cybersicherheit unerlässlich, die für die Verringerung der mit Systemschwachstellen verbundenen Risiken von entscheidender Bedeutung sind.

- Implementierung effektiver IT-Managementpraktiken: Diese Praktiken sind unerlässlich, um Risiken zu mindern und die Reaktionszeiten der IT zu verbessern, damit Unternehmen in einer schnelllebigen digitalen Umgebung widerstandsfähig und reaktionsfähig bleiben.

4.1. Die Rolle der IT bei der Minimierung von Betriebsunterbrechungen

Im digitalen Zeitalter ist die Rolle der IT bei der Minimierung von Geschäftsunterbrechungen wichtiger denn je. Unternehmen stehen aufgrund unzuverlässiger Internetverbindungen und veralteter Technologie häufig vor Herausforderungen am Arbeitsplatz. Durch die Einführung einer robusten IT-Strategie lassen sich diese Störungen erheblich reduzieren.

Zu den wichtigsten Elementen eines effektiven IT-Managementplans gehören Cybersicherheit und Risikomanagement, die für die Bewältigung häufiger IT-Probleme wie Systemschwachstellen und die Verbesserung der Online-Sicherheit unerlässlich sind.

Darüber hinaus ist die Schließung der IT-Kompetenzlücke von entscheidender Bedeutung, um die digitale Transformation zu erleichtern und sicherzustellen, dass die technologischen Ressourcen in der Lage sind, moderne Geschäftsabläufe zu unterstützen. Durch den Austausch veralteter Systeme und die Verbesserung der Systemzuverlässigkeit kann die IT eine entscheidende Rolle bei der Reduzierung von Betriebsunterbrechungen und der Aufrechterhaltung eines reibungslosen Betriebs spielen.

5. Die Herausforderung des Datenmanagements

Das Datenmanagement stellt das IT-Management vor erhebliche Herausforderungen, insbesondere angesichts der sich wandelnden Anforderungen am Arbeitsplatz. Die Verwaltung komplexer Technologiebestände, die Wartung von Altsystemen und die Behebung häufiger IT-Probleme wie unzuverlässige Internetverbindungen und veraltete Technologien sind ebenfalls Teil der Gleichung. Effektive Datenmanagementstrategien müssen auch das Risikomanagement berücksichtigen, insbesondere im Hinblick auf Systemschwachstellen und Online-Sicherheit.

Um diese Herausforderungen zu bewältigen, muss die IT-Kompetenzlücke innerhalb von Unternehmen geschlossen werden. Die Betonung der Cybersicherheit ist entscheidend für den Schutz wertvoller Daten während des digitalen Transformationsprozesses. Da die Datenverwaltung immer komplexer wird, gewinnt das Sicherheits- und Schwachstellenmanagement zunehmend an Bedeutung.

5.1. Der Kampf mit Big Data

Der Umgang mit Big Data verdeutlicht verschiedene Herausforderungen am Arbeitsplatz, insbesondere im Bereich IT-Management und -Strategie. Altsysteme, die oft durch veraltete Technologien und Systemschwachstellen belastet sind, bergen erhebliche Risiken, insbesondere im Hinblick auf die Cybersicherheit.

Der digitale Wandel, der alle Branchen erfasst, hat eine IT-Kompetenzlücke aufgezeigt, die gängige IT-Probleme wie unzuverlässige Internetverbindungen und Bedenken hinsichtlich der Online-Sicherheit noch verschärft. Für ein effektives Big-Data-Management müssen Unternehmen ihre Strategien regelmäßig aktualisieren und ihre Technologieinfrastruktur überarbeiten, um sicherzustellen, dass sie die Herausforderungen im Zusammenhang mit der Verarbeitung und Speicherung großer Datenmengen bewältigen können.

5.2. Gewährleistung des Datenschutzes und der Compliance

Die Gewährleistung des Datenschutzes und der Compliance hat für das IT-Management höchste Priorität, insbesondere vor dem Hintergrund sich wandelnder Herausforderungen am Arbeitsplatz. Dies umfasst die Bewertung von Altsystemen und veralteter Technologie, die Systemschwachstellen und Risiken darstellen können. Eine robuste IT-Strategie ist notwendig, um die digitale Transformation voranzutreiben, auf sicherere Technologien umzusteigen und Probleme der Online-Sicherheit anzugehen.

Das Risikomanagement ist ein wesentlicher Bestandteil dieser Strategie und umfasst:

- Identifizierung und Behebung häufiger IT-Probleme: Dazu gehören auch der Umgang mit unzuverlässigen Internetverbindungen und anderen technologischen Schwachstellen.

- Die IT-Kompetenzlücke schließen: Verbesserung der Fähigkeit des Unternehmens, Sicherheit und Schwachstellen effektiv zu verwalten.

- Regelmäßige Bewertungen von Technologiebeständen: Durchführung häufiger Bewertungen, um potenzielle Bedrohungen zu identifizieren und die Einhaltung der Datenschutzbestimmungen sicherzustellen.

6. Der Druck, Cloud-Technologien einzuführen

Da die digitale Transformation für den Geschäftserfolg immer wichtiger wird, steht das IT-Management unter erheblichem Druck, Cloud-Technologien einzuführen. Dieser Wandel ist ein wesentlicher Bestandteil einer effektiven IT-Strategie und bietet Lösungen für häufige IT-Probleme wie Systemschwachstellen und unzuverlässige Internetverbindungen.

Der Übergang zu Cloud-Technologien bringt jedoch auch Herausforderungen mit sich, darunter die mögliche Vergrößerung der IT-Kompetenzlücke bei Mitarbeitern, die mit den neuen Plattformen nicht vertraut sind. Darüber hinaus erfordert die Migration in die Cloud verstärkte Maßnahmen im Bereich Cybersicherheit und Risikomanagement, um vor Online-Sicherheitsbedrohungen zu schützen. Das IT-Management muss sich auch darauf konzentrieren, veraltete Technologien und Altsysteme auslaufen zu lassen und gleichzeitig die Technologieinfrastruktur auf diesen entscheidenden Wandel vorzubereiten.

6.1. Widerstände gegen die Cloud-Migration überwinden

Die Überwindung von Widerständen gegen die Cloud-Migration erfordert oft die Bewältigung strategischer IT-Herausforderungen wie Systemschwachstellen, Cybersicherheit und zuverlässige Internetverbindungen. Eine umfassende IT-Strategie ist während des digitalen Transformationsprozesses unerlässlich, um sicherzustellen, dass die Technologiebestände im Hinblick auf Effizienz optimiert werden.

Risikomanagementstrategien sind entscheidend für die Minderung von Online-Sicherheitsproblemen, die Aktualisierung oder den Austausch veralteter Technologien und die Behebung des Mangels an IT-Fachkräften. Ein effektives IT-Management kann Herausforderungen am Arbeitsplatz erkennen und bewältigen und so den Übergang zu Cloud-Technologien reibungsloser und erfolgreicher gestalten.

6.2. Kostenmanagement in der Cloud

Die Kostenverwaltung in der Cloud erfordert eine umfassende IT-Strategie, die eine effektive Nutzung der Ressourcen gewährleistet. Kontinuierliche Überwachung und Anpassung sind unerlässlich, um häufige IT-Probleme wie Systemschwachstellen und unzuverlässige Internetverbindungen zu vermeiden.

Die digitale Transformation beinhaltet oft die Migration von kostspieligen Altsystemen zu effizienteren Cloud-basierten Modellen. Dieser Übergang birgt jedoch weiterhin erhebliche Risiken im Bereich des Risikomanagements, insbesondere hinsichtlich der Cybersicherheitsmaßnahmen zum Schutz vor Online-Sicherheitsrisiken. Die erfolgreiche Verwaltung von Cloud-Kosten umfasst auch die Bewältigung von Herausforderungen am Arbeitsplatz, wie z. B. die IT-Kompetenzlücke, die Schulungen und möglicherweise die Einstellung externer Spezialisten erfordert, um den Übergang zu begleiten.

7. Die Notwendigkeit einer Optimierung des IT-Budgets

Die digitale Transformation bringt eine Vielzahl von Herausforderungen am Arbeitsplatz mit sich, darunter unzuverlässige Internetverbindungen, Systemschwachstellen und veraltete Technologien. Diese Herausforderungen unterstreichen die entscheidende Bedeutung der Optimierung des IT-Budgets. Eine gut strukturierte IT-Strategie kann transformativ wirken, indem sie nicht nur gängige IT-Probleme angeht, sondern auch neue Möglichkeiten für Wachstum und Effizienz eröffnet.

Ein effektives IT-Management spielt eine entscheidende Rolle bei der Identifizierung und Schließung von Lücken innerhalb der Technologieinfrastruktur, insbesondere beim Umgang mit Altsystemen und der Verbesserung der Online-Sicherheit. In einer Zeit, in der Cybersicherheitsbedrohungen immer häufiger auftreten, geht es bei der Optimierung des IT-Budgets um mehr als nur Kosteneinsparungen – es geht um ein robustes Risikomanagement und die Gewährleistung einer sicheren, widerstandsfähigen IT-Infrastruktur.

7.1. IT-Kosten und Geschäftsanforderungen in Einklang bringen

Die IT-Kosten mit den sich wandelnden Anforderungen des Unternehmens in Einklang zu bringen, ist eine komplexe, aber unverzichtbare Aufgabe. Dieses Gleichgewicht wird häufig durch Probleme am Arbeitsplatz wie Systemschwachstellen gefährdet, wo veraltete Technologie und unzuverlässige Internetverbindungen erhebliche Cybersicherheitsrisiken darstellen. Eine sorgfältig geplante IT-Strategie kann diese häufigen IT-Probleme mindern und einen reibungsloseren digitalen Transformationsprozess fördern.

Das Risikomanagement muss in diesen Plan integriert werden, insbesondere im Hinblick auf die IT-Qualifikationslücke. Durch die Besetzung wichtiger Positionen im Technologiebereich mit kompetenten Fachkräften wird die Abhängigkeit von veralteten Altsystemen verringert. Das Erreichen dieses Gleichgewichts ist entscheidend für die Verbesserung der Sicherheit, die Minderung von Schwachstellen und die Optimierung der gesamten Geschäftsabläufe.

8. Die Schwierigkeit, IT-Fachkräfte zu gewinnen und zu halten

Die Gewinnung und Bindung qualifizierter IT-Fachkräfte ist eine der dringendsten Herausforderungen am Arbeitsplatz in der heutigen schnelllebigen digitalen Umgebung. Da sich die digitale Transformation immer schneller vollzieht, wird es immer schwieriger, mit den neuesten Entwicklungen Schritt zu halten, was die IT-Qualifikationslücke noch vergrößert. Diese Lücke birgt erhebliche Risiken, insbesondere in Bereichen wie Cybersicherheit und Risikomanagement.

Häufige IT-Probleme wie Systemschwachstellen, veraltete Technologie und unzuverlässige Internetverbindungen erschweren die Rekrutierung und Bindung von IT-Fachkräften zusätzlich. Um diese Probleme anzugehen, müssen Unternehmen eine robuste IT-Strategie entwickeln, die diese Herausforderungen direkt angeht und sicherstellt, dass Sicherheitslücken effektiv verwaltet werden und das Unternehmen für zukünftige technologische Anforderungen gerüstet ist.

8.1. Der Mangel an qualifizierten IT-Fachkräften

Der Mangel an qualifizierten IT-Fachkräften ist ein großes Problem in der aktuellen digitalen Landschaft. Trotz rascher technologischer Fortschritte besteht nach wie vor eine erhebliche Lücke zwischen der Nachfrage nach IT-Fachwissen und dem verfügbaren Talentpool. Dieser Mangel ist besonders problematisch, da Unternehmen für ihren Betrieb zunehmend auf Technologie angewiesen sind, was Herausforderungen am Arbeitsplatz wie Systemschwachstellen und Online-Sicherheitsrisiken verschärft.

Unternehmen haben mit wichtigen Themen wie Cybersicherheit, Risikomanagement und der Verwaltung von Technologiebeständen zu kämpfen, die alle durch veraltete Technologien und Altsysteme erschwert werden. Das Fehlen eines zuverlässigen IT-Managements und einer strategischen Planung verschärft diese häufigen IT-Probleme nur noch, darunter unzuverlässige Internetverbindungen und erhöhte Sicherheitsrisiken.

9. Die Herausforderung der Integration neuer Technologien

Die Integration neuer Technologien in ein Unternehmen stellt erhebliche Herausforderungen für den Arbeitsplatz dar. Zu den dringendsten Aufgaben zählen das Management von Cybersicherheitsrisiken und die Entwicklung einer umfassenden IT-Strategie, die einen robusten Risikomanagementansatz umfasst. Systemschwachstellen und Online-Sicherheit werden zu kritischen Themen, insbesondere wenn es um unzuverlässige Internetverbindungen und veraltete Technologien geht.

Eines der häufigsten IT-Probleme bei der digitalen Transformation ist die Schwierigkeit, von Altsystemen auf neuere Technologien umzustellen. Diese Herausforderung wird häufig durch eine IT-Kompetenzlücke innerhalb der bestehenden Technologieinfrastruktur noch verschärft. Mit einem effektiven IT-Management lassen sich diese Herausforderungen erfolgreich bewältigen, sodass ein reibungsloser Übergang gewährleistet ist und Sicherheits- und Schwachstellenrisiken minimiert werden.

9.1. Der Kampf mit Altsystemen

Altsysteme stellen für viele Unternehmen trotz ihrer langjährigen Präsenz innerhalb der Organisationen eine erhebliche Herausforderung dar. Diese Systeme bringen oft erhebliche Probleme für das IT-Management mit sich, insbesondere hinsichtlich der Anfälligkeit der Systeme aufgrund veralteter Technologie. Darüber hinaus können sie die Bemühungen um digitale Transformation erheblich behindern, da sie häufig mit den Anforderungen moderner IT-Strategien unvereinbar sind.

Zu den häufigsten IT-Problemen im Zusammenhang mit Altsystemen gehört eine unzuverlässige Internetverbindung, die zu häufigen Unterbrechungen und Ineffizienzen im täglichen Betrieb führen kann. Darüber hinaus entsprechen diese veralteten Systeme oft nicht den aktuellen Cybersicherheitsstandards, was das Risiko von Online-Sicherheitsbedrohungen erhöht und verstärkte Risikomanagementmaßnahmen erforderlich macht.

9.2. Die Integration von IoT-Geräten

Die Integration von IoT-Geräten (Internet of Things) erhöht die Komplexität der IT-Strategie. Diese Integration erfordert fortgeschrittene IT-Management-Kenntnisse, insbesondere im Umgang mit Herausforderungen im Zusammenhang mit veralteter Technologie und Systemschwachstellen. Die Einführung des IoT ist ein wichtiger Aspekt der digitalen Transformation, verstärkt jedoch auch häufige IT-Probleme, mit denen Teams konfrontiert sind, wie beispielsweise die Gewährleistung einer robusten Cybersicherheit und die Bewältigung des Mangels an IT-Fachkräften.

Herausforderungen am Arbeitsplatz entstehen häufig durch die Konvergenz von Altsystemen mit neuen IoT-Geräten, was zu potenziellen Bedrohungen für die Online-Sicherheit führen kann. Eine unzuverlässige Internetverbindung kann diese Probleme noch verschärfen und macht deutlich, wie wichtig eine solide und sichere IT-Infrastruktur ist. Das Management von Technologieparks wird immer wichtiger, da Unternehmen sich mit der Komplexität der Integration von IoT-Geräten auseinandersetzen und gleichzeitig den Fokus auf Sicherheit und Schwachstellenmanagement legen müssen.

10. Die Notwendigkeit einer effektiven IT-Governance

In der heutigen digitalen Welt, in der jede Entscheidung ein Balanceakt zwischen Risiko und Gewinn ist, erweist sich IT-Governance als unverzichtbare Kraft. Es befasst sich mit den allgegenwärtigen IT-Problemen, widmet sich den Herausforderungen der Cybersicherheit und stärkt Systeme gegen die ständig drohende Gefahr von Schwachstellen.

Aber das ist noch nicht alles – es ist der stille Architekt von IT-Strategien, die sich nahtlos mit den Geschäftszielen synchronisieren, die Kluft der IT-Kompetenzlücken überbrücken und sich mit den anhaltenden Herausforderungen des modernen Arbeitsplatzes auseinandersetzen.

IT-Governance ist nicht nur ein Leitfaden, sondern der Dirigent, der die Symphonie der digitalen Transformation steuert, weitläufige Technologiebereiche verwaltet, durch die gefährlichen Gewässer der Altsysteme navigiert und dafür sorgt, dass jeder Klick und jede Verbindung ebenso zuverlässig wie sicher bleibt.

10.1. Die Rolle der IT in der Unternehmensstrategie

IT ist nicht nur ein nachträglicher Gedanke in der Unternehmensstrategie – sie ist das Lebenselixier, das durch die Adern eines Unternehmens fließt, allgemeine IT-Probleme löst und das Schiff durch die stürmischen Gewässer der digitalen Transformation steuert. Es ist das Bollwerk gegen Systemschwachstellen, der Schutzschild, der Cybersicherheit gewährleistet, und die unermüdliche Kraft, die sich den sich ständig wandelnden Herausforderungen am Arbeitsplatz stellt.

Durch die Verringerung der IT-Kompetenzlücke und die direkte Auseinandersetzung mit dem Problem veralteter Technologien oder Altsystemen wird das IT-Management zum Grundpfeiler einer widerstandsfähigen Geschäftsstrategie.

Es geht nicht nur darum, den Betrieb aufrechtzuerhalten, sondern auch darum, jede digitale Interaktion zu schützen, die Risiken einer unzuverlässigen Internetverbindung zu minimieren und die Grundlagen für robuste Technologieanlagen zu stärken. In diesem proaktiven Ansatz liegt das Geheimnis, um die Unternehmensleistung auf ein neues Niveau zu heben.

10.2. Sicherstellung der Ausrichtung der IT auf die Unternehmensziele

Die Ausrichtung der IT an den Geschäftszielen ist nicht nur ein Punkt auf einer To-do-Liste – sie ist der Dreh- und Angelpunkt eines effektiven IT-Managements. Es geht darum, eine IT-Strategie zu entwickeln, die nicht nur parallel zu den Geschäftszielen verläuft, sondern mit ihnen verflochten ist und sich mit den anhaltenden Problemen wie unzuverlässiger Konnektivität, Systemschwachstellen und dem allgegenwärtigen Mangel an IT-Fachkräften befasst. Es ist der strategische Klebstoff, der die Ambitionen der digitalen Transformation zusammenhält.

Die Herausforderung, Altsysteme mit modernster Technologie zu integrieren, ist nicht nur ein Hindernis, sondern auch ein Testfeld für die Aufrechterhaltung aktueller, widerstandsfähiger Technologiebestände, die sich langfristig bewähren. Bei dieser Ausrichtung geht es nicht nur darum, die Anfälligkeit des Systems zu verringern oder die Online-Sicherheit zu verbessern – es geht darum, Cybersicherheit fest in der DNA des Unternehmens zu verankern und sicherzustellen, dass jeder strategische Schritt Risiken mindert und das Unternehmen seinen Zielen näher bringt.