Parmi les principaux défis auxquels les équipes informatiques sont confrontées aujourd'hui figurent le déficit de compétences informatiques, la transformation numérique et la cybersécurité. Le déficit de compétences informatiques est un problème majeur. Pas assez de professionnels pour gérer les complexités technologiques actuelles.

Transformation numérique ? Un autre obstacle. En particulier pour les entreprises qui s'accrochent à des technologies obsolètes et à des systèmes hérités. Les changements technologiques rapides exigent une réforme urgente de la gestion et de la stratégie.

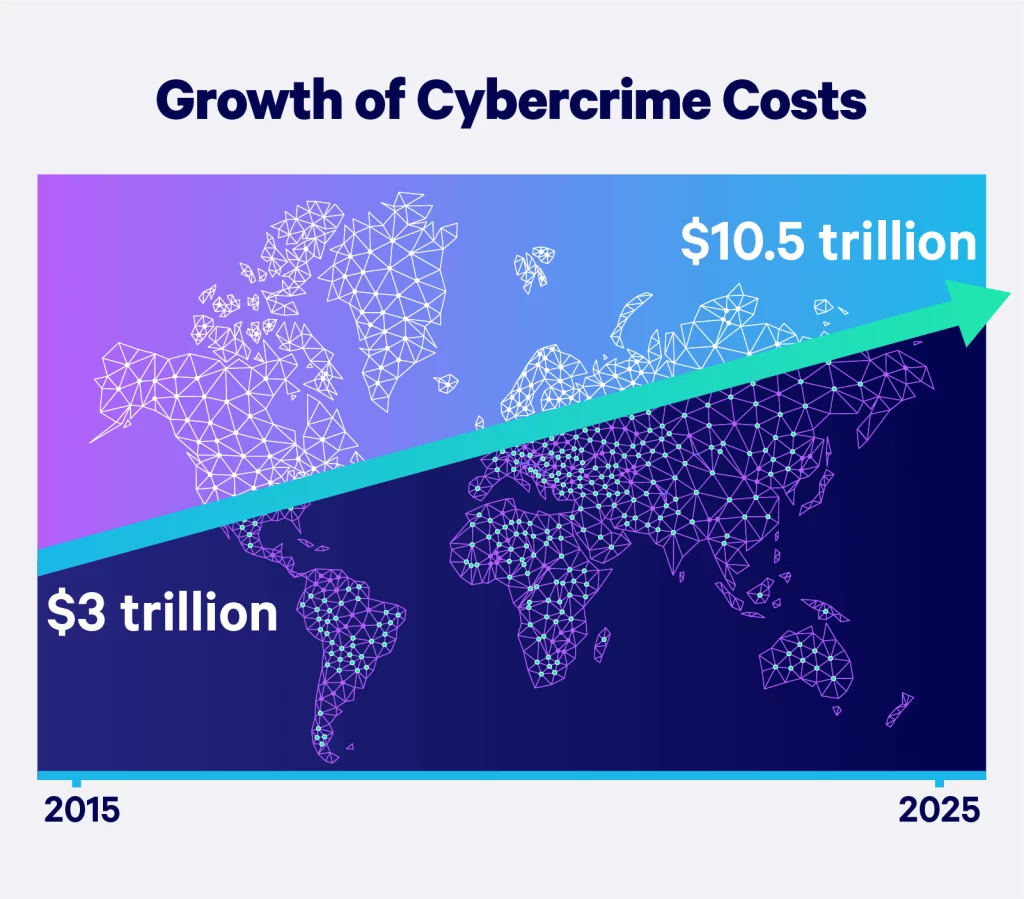

La cybersécurité représente un risque sérieux. La vulnérabilité du système et la connectivité Internet peu fiable compromettent la sécurité en ligne. Il est indispensable de mettre en place des stratégies solides de gestion des risques.

1. La menace croissante des violations de la cybersécurité

La cybersécurité gagne en complexité et en importance en raison de la transformation numérique. La gestion informatique est confrontée à des avancées technologiques rapides et à un déficit croissant de compétences. Technologies obsolètes et systèmes hérités ? Problèmes courants exposant les vulnérabilités et les risques.

Une connexion Internet peu fiable aggrave encore davantage un environnement sécuritaire déjà difficile. Les menaces importantes soulignent la nécessité de renforcer la stratégie informatique et de mettre à jour les équipements technologiques.

1.1. La montée en puissance des attaques par ransomware

La transformation numérique a donné lieu à des problèmes de cybersécurité, les attaques par ransomware arrivant en tête de liste. Un défi crucial : les ransomwares exploitent les vulnérabilités des systèmes et causent des ravages.

Une stratégie informatique efficace doit donner la priorité à une sécurité robuste et mettre à jour les technologies obsolètes. Le déficit de compétences complique cette entreprise. La gestion des risques liés aux ransomwares est essentielle pour la continuité des activités.

1.2. Les escroqueries par hameçonnage : une menace persistante

La transformation numérique et les cyberattaques sophistiquées font des escroqueries par hameçonnage une menace persistante. Malgré les investissements réalisés dans la gestion des risques et de la sécurité des projets, le problème persiste.

Le déficit de compétences rend les entreprises vulnérables. Les escroqueries par hameçonnage posent des défis considérables, même pour les entreprises dotées d'une gestion informatique solide. Une vigilance constante est nécessaire.

2. Le passage au télétravail

La pandémie de COVID-19 a entraîné une transition importante vers le télétravail. Cette évolution a entraîné des défis sur le lieu de travail, mettant l'accent sur la fiabilité de la gestion et de la stratégie informatiques.

Les changements ont mis en évidence les vulnérabilités du système, les problèmes liés aux risques et la pression exercée sur les parcs technologiques. Une technologie obsolète et une connectivité peu fiable ont exacerbé les problèmes. Le déficit de compétences est devenu évident, notamment en matière de cybersécurité et de sécurité en ligne.

2.1. Garantir des connexions à distance sécurisées et stables

Garantir des connexions à distance sécurisées et stables est un défi permanent. La vulnérabilité du système, les technologies obsolètes et la connectivité peu fiable sont des problèmes courants. Il est essentiel d'investir dans la cybersécurité et la gestion des risques.

Le fait de traiter ces questions renforce la sécurité et comble le déficit de compétences. La direction informatique doit adopter les dernières technologies tout en conservant les systèmes existants fonctionnels. Cet équilibre permet d'établir des connexions à distance sécurisées.

2.2. Gestion du support informatique pour les équipes à distance

La gestion informatique est confrontée à des défis liés à la prise en charge des équipes à distance. Une connectivité peu fiable, les menaces liées à la cybersécurité et des technologies obsolètes nuisent à la productivité. Une stratégie informatique solide est essentielle.

Voici quelques conseils :

- S'adapter aux dernières technologies et pratiques en matière de cybersécurité

- Former des équipes pour lutter contre les problèmes de connectivité

- Garantir la sécurité du système et remédier aux vulnérabilités

3. La nécessité de mises à jour continues du système

L'évolution constante du paysage de la cybersécurité rend les mises à jour continues indispensables. La transformation numérique et les exigences en matière de sécurité créent un déficit de compétences et entravent la gestion des risques. Le fait de ne pas mettre à jour les systèmes entraîne des vulnérabilités, une connectivité peu fiable et des technologies obsolètes.

Une gestion proactive des technologies de l'information est nécessaire pour protéger les systèmes :

- Remédier aux vulnérabilités des systèmes non corrigés

- Atténuer les risques liés à la cybersécurité dans les technologies obsolètes

- Lutter contre la connectivité peu fiable due aux systèmes hérités

3.1. Le défi de rester à jour avec les mises à jour Microsoft

Se tenir au courant des mises à jour Microsoft est un défi permanent. Les mises à jour constantes exacerbent le déficit de compétences, rendant les parcs technologiques vulnérables. Les technologies obsolètes et les systèmes hérités augmentent les risques.

La vulnérabilité du système est une préoccupation majeure. Une stratégie informatique efficace permet aux entreprises de mener à bien leur transformation numérique, en renforçant la sécurité et en réduisant les problèmes de connectivité.

3.2. L'importance des correctifs réguliers du système

Les correctifs réguliers du système sont essentiels dans le cadre de la transformation numérique et de la stratégie de cybersécurité. Ils s'attaquent aux vulnérabilités, aux technologies obsolètes et à la connectivité peu fiable.

Les correctifs facilitent la gestion des risques et protègent les parcs technologiques contre les attaques. Ils résolvent les défis liés au déficit de compétences. Sans correctifs, les systèmes hérités sont vulnérables aux violations, ce qui compromet la sécurité.

Une stratégie informatique efficace doit donner la priorité à l'application régulière de correctifs afin de garantir la sécurité des opérations.

4. La demande pour des temps de réponse informatiques plus rapides

Alors que la transformation numérique s'accélère dans tous les secteurs, la demande pour des temps de réponse informatiques plus rapides est devenue une préoccupation majeure. Les entreprises sont de plus en plus confrontées à des défis informatiques courants, notamment les vulnérabilités des systèmes, les technologies obsolètes et la connectivité Internet peu fiable, qui représentent collectivement des défis importants sur le lieu de travail. Pour remédier à ces problèmes, les organisations doivent élaborer une stratégie informatique proactive qui optimise leur infrastructure technologique et remplace les systèmes existants.

Les stratégies clés pour relever ces défis comprennent :

- Élaborer une stratégie informatique proactive : cela implique d'optimiser les actifs technologiques et de remplacer systématiquement les systèmes existants afin de réduire les vulnérabilités des systèmes et d'améliorer l'efficacité globale.

- Combler le déficit de compétences informatiques : une équipe informatique bien équipée est essentielle pour gérer la sécurité en ligne et la cybersécurité, qui sont cruciales pour réduire les risques liés aux vulnérabilités des systèmes.

- Mettre en œuvre des pratiques efficaces de gestion informatique : ces pratiques sont essentielles pour atténuer les risques et améliorer les temps de réponse informatiques, garantissant ainsi la résilience et la réactivité des entreprises dans un environnement numérique en constante évolution.

4.1. Le rôle des technologies de l'information dans la minimisation des perturbations commerciales

À l'ère numérique, le rôle des technologies de l'information dans la minimisation des perturbations commerciales est plus crucial que jamais. Les entreprises sont souvent confrontées à des défis sur le lieu de travail en raison d'une connexion Internet peu fiable et d'une technologie obsolète. En adoptant une stratégie informatique robuste, ces perturbations peuvent être considérablement réduites.

Les éléments clés d'un plan de gestion informatique efficace comprennent la cybersécurité et la gestion des risques, qui sont essentiels pour traiter les problèmes informatiques courants tels que les vulnérabilités des systèmes et renforcer la sécurité en ligne.

De plus, combler le déficit de compétences informatiques est essentiel pour faciliter la transformation numérique et garantir que les infrastructures technologiques sont capables de soutenir les opérations commerciales modernes. En remplaçant les systèmes existants et en améliorant la fiabilité des systèmes, les technologies de l'information peuvent jouer un rôle essentiel dans la réduction des perturbations commerciales et le maintien d'un fonctionnement fluide.

5. Le défi de la gestion des données

La gestion des données pose des défis importants pour la gestion informatique, en particulier face à l'évolution des exigences du lieu de travail. La gestion d'infrastructures technologiques complexes, la maintenance des systèmes existants et la résolution des problèmes informatiques courants, tels que la connectivité Internet peu fiable et les technologies obsolètes, font également partie de l'équation. Les stratégies efficaces de gestion des données doivent également tenir compte de la gestion des risques, en particulier lorsqu'il s'agit de vulnérabilités du système et de sécurité en ligne.

Pour surmonter ces défis, il faut combler le déficit de compétences informatiques au sein des organisations. Il est essentiel de mettre l'accent sur la cybersécurité pour protéger les données précieuses pendant le processus de transformation numérique. À mesure que la gestion des données devient de plus en plus complexe, l'importance de la sécurité et de la gestion des vulnérabilités ne cesse de croître.

5.1. La lutte contre le big data

La lutte contre le big data met en évidence divers défis sur le lieu de travail, en particulier dans la gestion et la stratégie informatiques. Les systèmes hérités, souvent pénalisés par des technologies obsolètes et des vulnérabilités, présentent des risques importants, notamment en matière de cybersécurité.

La transformation numérique qui touche tous les secteurs a mis en évidence un déficit de compétences informatiques qui aggrave les problèmes informatiques courants, notamment la fiabilité de la connexion Internet et les préoccupations en matière de sécurité en ligne. Pour gérer efficacement les mégadonnées, les organisations doivent régulièrement mettre à jour leurs stratégies et réviser leurs infrastructures technologiques afin de pouvoir relever les défis liés au traitement et au stockage de données à grande échelle.

5.2. Garantir la confidentialité des données et la conformité

Garantir la confidentialité des données et la conformité est une priorité absolue pour la gestion informatique, en particulier dans le contexte des défis en constante évolution sur le lieu de travail. Cela implique d'évaluer les systèmes hérités et les technologies obsolètes qui peuvent présenter des vulnérabilités et des risques pour le système. Une stratégie informatique solide est nécessaire pour mener à bien la transformation numérique, passer à des technologies plus sécurisées et résoudre les problèmes de sécurité en ligne.

La gestion des risques est un élément essentiel de cette stratégie, qui englobe :

- Identifier et résoudre les problèmes informatiques courants : cela inclut la gestion des connexions Internet peu fiables et d'autres faiblesses technologiques.

- Combler le déficit de compétences informatiques : renforcer la capacité de l'organisation à gérer efficacement la sécurité et les vulnérabilités.

- Évaluations régulières des parcs technologiques : Réalisation d'évaluations fréquentes afin d'identifier les menaces potentielles et de garantir la conformité avec les réglementations en matière de confidentialité des données.

6. La pression pour adopter les technologies cloud

Alors que la transformation numérique devient de plus en plus essentielle à la réussite des entreprises, les responsables informatiques subissent une pression considérable pour adopter les technologies cloud. Ce changement est un élément clé d'une stratégie informatique efficace, offrant des solutions aux problèmes informatiques courants tels que les vulnérabilités des systèmes et la connectivité Internet peu fiable.

Cependant, la transition vers les technologies cloud présente également des défis, notamment l'élargissement potentiel du déficit de compétences informatiques parmi le personnel peu familiarisé avec les nouvelles plateformes. De plus, la migration vers le cloud exige des mesures renforcées en matière de cybersécurité et de gestion des risques afin de se protéger contre les menaces liées à la sécurité en ligne. La direction informatique doit également se concentrer sur le retrait progressif des technologies obsolètes et des systèmes hérités, tout en préparant les parcs technologiques à cette transition cruciale.

6.1. Surmonter les résistances à la migration vers le cloud

Pour surmonter les résistances à la migration vers le cloud, il faut souvent relever des défis informatiques stratégiques tels que les vulnérabilités des systèmes, la cybersécurité et la fiabilité de la connexion Internet. Une stratégie informatique rigoureuse est essentielle pendant le processus de transformation numérique afin de garantir que les infrastructures technologiques sont optimisées pour une efficacité maximale.

Les stratégies de gestion des risques sont essentielles pour atténuer les problèmes de sécurité en ligne, mettre à jour ou remplacer les technologies obsolètes et combler le déficit de compétences informatiques. Une gestion informatique efficace permet d'identifier et de relever les défis liés au lieu de travail, rendant ainsi la transition vers les technologies cloud plus fluide et plus réussie.

6.2. Gestion des coûts dans le cloud

La gestion des coûts dans le cloud nécessite une stratégie informatique globale qui garantit une utilisation efficace des ressources. Une surveillance et des ajustements continus sont essentiels pour éviter les problèmes informatiques courants tels que les vulnérabilités du système et la connectivité Internet peu fiable.

La transformation numérique implique souvent la migration de systèmes hérités coûteux vers des modèles cloud plus efficaces. Cependant, cette transition comporte toujours des aspects importants en matière de gestion des risques, notamment en ce qui concerne les mesures de cybersécurité visant à se prémunir contre les risques liés à la sécurité en ligne. Pour gérer efficacement les coûts liés au cloud, il faut également surmonter les défis liés au milieu de travail, tels que le manque de compétences en informatique, ce qui nécessite de la formation et éventuellement le recrutement de spécialistes externes pour guider la transition.

7. La nécessité d'optimiser le budget informatique

Le parcours de la transformation numérique présente divers défis sur le lieu de travail, notamment une connexion Internet peu fiable, des vulnérabilités du système et des technologies obsolètes. Ces défis soulignent l'importance cruciale de l'optimisation du budget informatique. Une stratégie informatique bien structurée peut être source de transformation, non seulement en résolvant les problèmes informatiques courants, mais aussi en ouvrant de nouvelles perspectives de croissance et d'efficacité.

Une gestion informatique efficace joue un rôle essentiel dans l'identification et la résolution des lacunes au sein du parc technologique, en particulier dans la gestion des systèmes hérités et l'amélioration de la sécurité en ligne. À une époque où les menaces liées à la cybersécurité sont de plus en plus répandues, l'optimisation du budget informatique ne se limite pas à la réduction des coûts : elle passe également par une gestion rigoureuse des risques et la mise en place d'une infrastructure informatique sécurisée et résiliente.

7.1. Équilibrer les coûts informatiques et les besoins commerciaux

Équilibrer les coûts informatiques et les besoins évolutifs de l'entreprise est une tâche complexe, mais essentielle. Cet équilibre est souvent remis en question par des problèmes liés au lieu de travail, tels que les vulnérabilités des systèmes, où des technologies obsolètes et une connexion Internet peu fiable constituent des menaces importantes pour la cybersécurité. Une stratégie informatique soigneusement planifiée peut atténuer ces problèmes informatiques courants, favorisant ainsi un processus de transformation numérique plus fluide.

La gestion des risques doit être intégrée à ce plan, en particulier pour combler le déficit de compétences informatiques. Veiller à ce que les postes clés au sein du parc technologique soient pourvus par des professionnels compétents permet de réduire la dépendance vis-à-vis des systèmes hérités obsolètes. Il est essentiel de parvenir à cet équilibre pour renforcer la sécurité, atténuer les vulnérabilités et améliorer l'ensemble des opérations commerciales.

8. La difficulté d'acquérir et de retenir les talents dans le domaine des technologies de l'information

L'acquisition et la fidélisation de talents informatiques qualifiés constituent l'un des défis les plus urgents dans le monde du travail, dans un environnement numérique en constante évolution. Alors que la transformation numérique continue de s'accélérer, il devient de plus en plus difficile de suivre les dernières évolutions, ce qui aggrave le déficit de compétences informatiques. Cet écart présente des risques importants, en particulier dans des domaines tels que la cybersécurité et la gestion des risques.

Les problèmes informatiques courants tels que les vulnérabilités des systèmes, les technologies obsolètes et la connectivité Internet peu fiable compliquent encore davantage le recrutement et la fidélisation des professionnels de l'informatique. Pour remédier à ces problèmes, les entreprises doivent élaborer une stratégie informatique solide qui s'attaque directement à ces défis, en veillant à ce que les failles de sécurité soient gérées efficacement et que l'organisation soit équipée pour faire face aux exigences technologiques futures.

8.1. La pénurie de professionnels qualifiés dans le domaine des technologies de l'information

La pénurie de professionnels qualifiés dans le domaine des technologies de l'information est une préoccupation majeure dans le paysage numérique actuel. Malgré les progrès rapides de la technologie, il existe toujours un écart important entre la demande en expertise informatique et le vivier de talents disponibles. Cette pénurie est particulièrement problématique, car les entreprises dépendent de plus en plus de la technologie pour fonctionner, ce qui exacerbe les défis liés au lieu de travail, tels que les vulnérabilités des systèmes et les risques liés à la sécurité en ligne.

Les entreprises sont confrontées à des problèmes majeurs tels que la cybersécurité, la gestion des risques et la gestion des parcs technologiques, qui sont tous compliqués par des technologies obsolètes et des systèmes hérités. L'absence de gestion informatique fiable et de planification stratégique ne fait qu'aggraver ces problèmes informatiques courants, notamment la connectivité Internet peu fiable et les vulnérabilités accrues en matière de sécurité.

9. Le défi de l'intégration des nouvelles technologies

L'intégration de nouvelles technologies dans une organisation pose des défis importants sur le lieu de travail. Parmi les plus urgentes figurent la gestion des risques liés à la cybersécurité et l'élaboration d'une stratégie informatique globale incluant une approche solide en matière de gestion des risques. Les vulnérabilités du système et la sécurité en ligne deviennent des préoccupations cruciales, en particulier lorsque la connexion Internet n'est pas fiable et que la technologie est obsolète.

L'un des problèmes informatiques courants rencontrés lors de la transformation numérique est la difficulté de passer des systèmes existants aux nouvelles technologies. Ce défi est souvent aggravé par un déficit de compétences informatiques au sein des parcs technologiques existants. Grâce à une gestion informatique efficace, ces défis peuvent être relevés avec succès, garantissant une transition en douceur et minimisant les risques liés à la sécurité et à la vulnérabilité.

9.1. La lutte contre les systèmes hérités

Les systèmes hérités posent des défis importants à de nombreuses entreprises, malgré leur présence de longue date au sein des organisations. Ces systèmes posent souvent des problèmes considérables en matière de gestion informatique, notamment en ce qui concerne les vulnérabilités liées à une technologie obsolète. De plus, elles peuvent considérablement entraver les efforts de transformation numérique, car elles sont souvent incompatibles avec les exigences des stratégies informatiques modernes.

Les problèmes informatiques courants associés aux systèmes hérités comprennent une connectivité Internet peu fiable, qui peut entraîner des perturbations fréquentes et des inefficacités dans les opérations quotidiennes. De plus, ces systèmes obsolètes ne répondent souvent pas aux normes actuelles en matière de cybersécurité, ce qui augmente le risque de menaces pour la sécurité en ligne et nécessite des pratiques de gestion des risques renforcées.

9.2. L'intégration des appareils IoT

L'intégration des appareils IoT (Internet des objets) ajoute une nouvelle couche de complexité à la stratégie informatique. Cette intégration nécessite des compétences avancées en gestion informatique, notamment pour relever les défis liés aux technologies obsolètes et aux vulnérabilités des systèmes. L'adoption de l'IoT est un aspect essentiel de la transformation numérique, mais elle amplifie également les problèmes informatiques courants auxquels les équipes sont confrontées, tels que la garantie d'une cybersécurité robuste et la gestion du déficit de compétences informatiques.

Les défis liés au lieu de travail découlent souvent de la convergence entre les systèmes existants et les nouveaux appareils IoT, ce qui entraîne des menaces potentielles pour la sécurité en ligne. Une connexion Internet peu fiable peut aggraver ces problèmes, soulignant la nécessité d'une infrastructure informatique solide et sécurisée. La gestion des parcs technologiques devient de plus en plus critique à mesure que les organisations s'efforcent de naviguer dans les complexités de l'intégration des appareils IoT tout en continuant à se concentrer sur la sécurité et la gestion des vulnérabilités.

10. La nécessité d'une gouvernance informatique efficace

Dans le paysage numérique actuel, où chaque décision est un équilibre entre risque et récompense, la gouvernance informatique apparaît comme une force indispensable. Il s'attaque aux problèmes informatiques omniprésents, relève les défis liés à la cybersécurité et renforce les systèmes contre la menace toujours présente des vulnérabilités.

Mais cela ne s'arrête pas là : c'est l'architecte silencieux des stratégies informatiques qui s'harmonisent parfaitement avec les ambitions commerciales, comblant le fossé des lacunes en matière de compétences informatiques et relevant les défis persistants du monde du travail moderne.

La gouvernance informatique n'est pas seulement un guide ; c'est le maestro qui dirige la symphonie de la transformation numérique, gère les parcs technologiques tentaculaires, navigue dans les eaux périlleuses des systèmes hérités et veille à ce que chaque clic, chaque connexion, reste aussi fiable que sécurisé.

10.1. Le rôle des technologies de l'information dans la stratégie commerciale

L'informatique n'est pas seulement un élément secondaire dans la stratégie commerciale, c'est le moteur même qui fait battre le cœur d'une organisation, qui résout les problèmes informatiques courants et qui guide le navire à travers les mers agitées de la transformation numérique. C'est le rempart contre la vulnérabilité des systèmes, le bouclier qui garantit la cybersécurité et la force implacable qui s'attaque aux défis en constante évolution du monde du travail.

En réduisant le déficit de compétences informatiques et en affrontant de front le spectre des technologies obsolètes ou des systèmes hérités, la gestion informatique devient la pierre angulaire d'une stratégie commerciale résiliente.

Il ne s'agit pas seulement de maintenir les lumières allumées, mais aussi de protéger chaque interaction numérique, de minimiser les risques liés à une connexion Internet peu fiable et de renforcer les fondements d'un parc technologique robuste. C'est dans cette approche proactive que réside le secret pour propulser les performances commerciales vers de nouveaux sommets.

10.2. Assurer l'alignement des technologies de l'information sur les objectifs commerciaux

Aligner l'informatique sur les objectifs commerciaux n'est pas seulement une case à cocher sur une liste de tâches, c'est la clé d'une gestion informatique efficace. Il s'agit d'élaborer une stratégie informatique qui ne se contente pas d'accompagner les objectifs commerciaux, mais qui s'y intègre, en s'attaquant aux problèmes persistants tels que la connectivité peu fiable, les vulnérabilités des systèmes et le déficit chronique de compétences informatiques. C'est le ciment stratégique qui lie les ambitions de la transformation numérique.

Le défi que représente l'intégration des systèmes existants à des technologies de pointe n'est pas seulement un obstacle ; c'est aussi un terrain d'essai pour maintenir des infrastructures technologiques à jour et résilientes, capables de résister à l'épreuve du temps. Cet alignement ne vise pas seulement à réduire la vulnérabilité du système ou à renforcer la sécurité en ligne, mais aussi à intégrer la cybersécurité dans l'ADN même de l'entreprise, en veillant à ce que chaque décision stratégique atténue les risques et propulse l'organisation vers ses objectifs.