Il est fascinant d'observer comment un audit informatique évalue l'infrastructure informatique d'une entreprise, qui comprend des aspects cruciaux tels que la cybersécurité et la conformité réglementaire. En outre, des facteurs tels que les performances du réseau et les plans de reprise après sinistre sont essentiels au bon fonctionnement d'une organisation qui dépend fortement des technologies de l'information. Ces entreprises doivent également faire l'objet d'un examen régulier. Il convient également de mentionner que les audits de sécurité du système et les pare-feu réseau doivent toujours être mis à jour et entretenus. Les politiques et procédures de sécurité, les mécanismes de contrôle d'accès rigoureux, etc. sont quelques-uns des autres points à vérifier.

Chez Bonsai, nous aidons les prestataires de services professionnels à gérer leurs projets, notamment les audits d' s informatiques. Mais tout d'abord, voyons ce qu'est un audit informatique et pourquoi il est important.

Qu'est-ce qu'un audit informatique ?

Un audit informatique est une évaluation systématique de l'infrastructure, des politiques et des opérations informatiques d'une organisation. Son objectif est de garantir que les systèmes informatiques sont sécurisés, fiables et conformes aux réglementations et normes applicables. Cet audit consiste à évaluer l'efficacité des contrôles et à identifier les vulnérabilités potentielles. Il comprend également l'évaluation de l'environnement informatique afin de déterminer dans quelle mesure il soutient les objectifs commerciaux de l'organisation. Un audit de l' informatique aide les entreprises à atténuer les risques, à protéger les données sensibles et à améliorer la gouvernance de leur informatique, ce qui se traduit par une meilleure prise de décision et une efficacité opérationnelle accrue.

Pourquoi les audits informatiques sont-ils importants ?

Il convient de noter que les audits informatiques sont essentiels pour garantir le fonctionnement efficace et sécurisé de l'infrastructure informatique d'une organisation. Ces audits comprennent des éléments essentiels tant pour garantir la conformité réglementaire que pour améliorer les performances du réseau :

- cybersécurité

- Audits de sécurité du système

- Protection des données

Il est indéniable que les audits informatiques jouent un rôle essentiel dans l'élaboration de plans de reprise après sinistre robustes et la mise en œuvre des outils nécessaires, tels que :

- Logiciel antivirus

- Pare-feu réseau

- Systèmes de détection d'intrusion dans les réseaux

- Contrôles d'accès

Rôle des audits informatiques dans la gestion des risques

Les audits informatiques permettent aux organisations d'inspecter et d'évaluer leur infrastructure, leurs systèmes et leurs politiques informatiques existants, notamment en matière de protection des données, de pare-feu réseau, etc., afin d'identifier les domaines présentant des risques potentiels. De plus, les aspects clés des audits informatiques comprennent :

- Évaluation des plans de reprise après sinistre

- Contrôles d'accès

- Systèmes de détection d'intrusion réseau

Ce qui est remarquable avec les audits, c'est qu'ils garantissent que les politiques de sécurité sont à jour et que la formation des employés est suffisante pour atténuer les menaces potentielles. Il est fascinant de découvrir à quel point les audits informatiques contribuent de manière significative au maintien de l'intégrité globale de la sécurité d'une organisation !

Avantages des audits informatiques réguliers

Ce qui ne fait aucun doute, c'est que la réalisation régulière d'audits informatiques offre de nombreux avantages. L'un des principaux avantages concerne la cybersécurité, grâce à des audits réguliers de la sécurité des systèmes et à la mise en œuvre adéquate de contrôles d'accès. Il ne fait aucun doute que les audits informatiques peuvent grandement contribuer au respect des réglementations, en particulier dans les secteurs soumis à des normes légales en matière de protection des données clients.

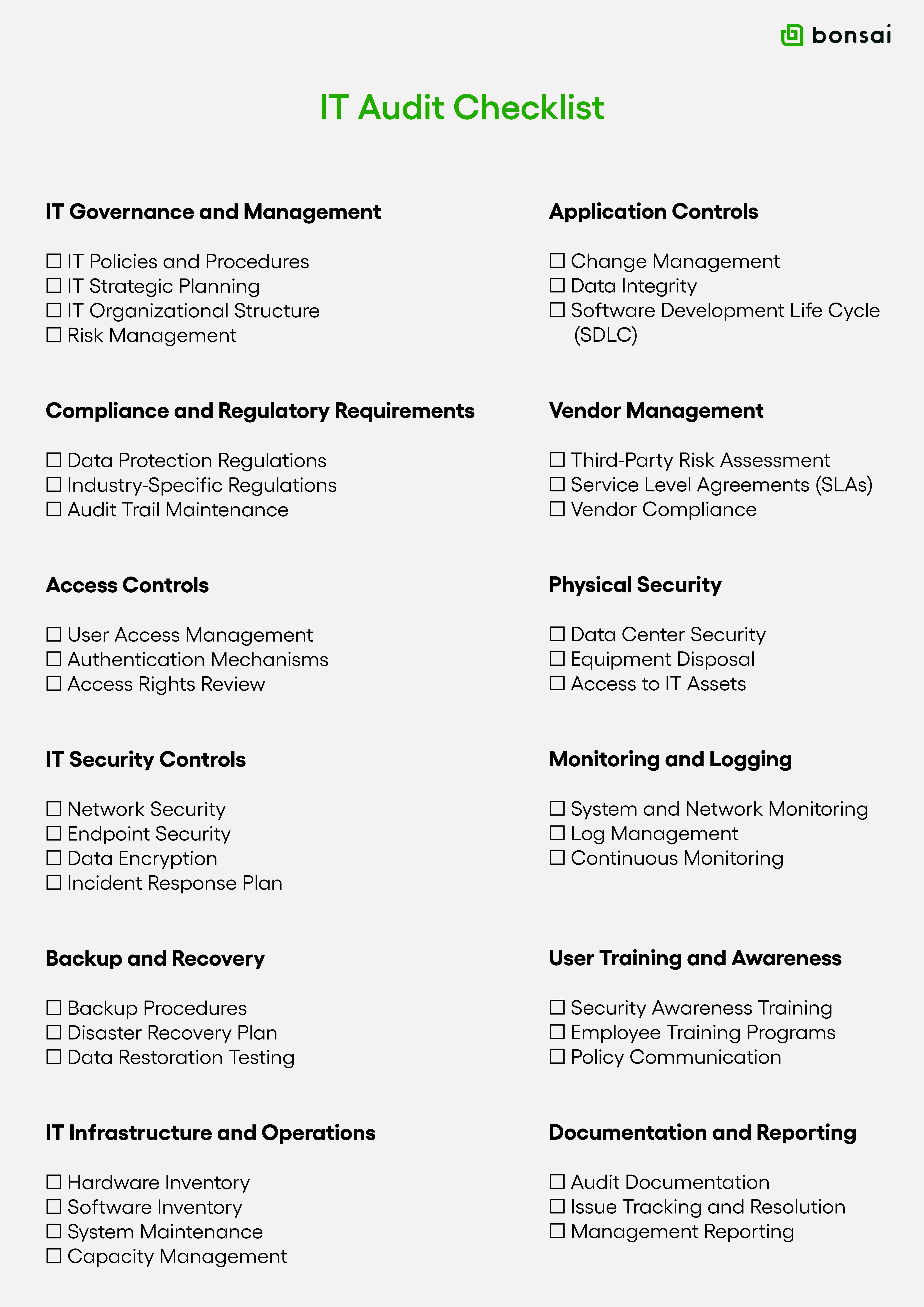

Les 12 éléments clés d'une liste de contrôle pour un audit informatique

Nous constatons que la liste de contrôle d'un audit informatique est essentielle pour évaluer l'efficacité et l'efficience de l'environnement informatique d'une organisation. Les principaux aspects qui figurent souvent dans ces listes de contrôle sont les suivants :

- Audits de sécurité informatique

- Mesures de cybersécurité

- Plans de protection des données

Ce qui est formidable, c'est que la liste de contrôle consiste à évaluer la qualité des politiques de sécurité, l'adéquation des logiciels antivirus et la fiabilité des pare-feu réseau. En conséquence, ces éléments, associés aux audits de sécurité du système, permettent aux organisations d'identifier les vulnérabilités potentielles, ce qui est une excellente chose.

1. Gouvernance et gestion informatiques

Politiques et procédures informatiques

Ceux-ci fournissent les lignes directrices et les normes relatives aux opérations. Ils doivent être à jour afin de garantir la cohérence, la sécurité et la conformité dans l'ensemble de l'organisation.

informatique Planification stratégique

La stratégie d' s informatiques doit être alignée sur les objectifs commerciaux, et les investissements technologiques doivent soutenir les objectifs de l'organisation.

Structure organisationnelle informatique

Une structure bien définie garantit une répartition claire des rôles, des responsabilités et des obligations, ce qui est essentiel pour une gestion et une prise de décision efficaces.

Gestion des risques

Vous devrez identifier et atténuer les risques informatiques afin de prévenir les failles de sécurité, les pertes de données et tout autre problème susceptible de nuire à l'organisation.

2. Exigences réglementaires et de conformité

Règlements relatifs à la protection des données

Le respect des lois telles que la loi HIPAA ( ) ou le RGPD (Règlement général sur la protection des données) est une obligation légale. Il est essentiel de veiller à ce qu'une organisation respecte la réglementation afin d'éviter de lourdes amendes, des poursuites judiciaires et des atteintes à sa réputation.

Réglementations spécifiques à l'industrie

Certaines industries doivent se conformer à des réglementations spécifiques, telles que SOX ou PCI-DSS, qui garantissent que l'organisation respecte les normes requises en matière de reporting financier, de traitement des paiements ou de toute autre activité spécialisée.

Maintenance de la piste d'audit

La conservation de pistes d'audit détaillées favorise la transparence et la responsabilité, car elle facilite le suivi des actions et des décisions jusqu'à leur source afin de vérifier leur conformité.

3. Contrôles d'accès

Gestion des accès utilisateurs

Des contrôles d'accès appropriés empêchent les utilisateurs non autorisés d'accéder aux données sensibles. Cela réduit le risque de violations de données et de menaces internes.

Mécanismes d'authentification

Il est essentiel de vérifier l'identité des utilisateurs et d'empêcher tout accès non autorisé grâce à des méthodes d'authentification robustes, telles que l'authentification multifactorielle.

Révision des droits d'accès

Les droits d'accès doivent être régulièrement contrôlés afin de s'assurer qu'ils sont adaptés aux rôles actuels.

4. Contrôles de sécurité informatique

Sécurité du réseau

Il est essentiel de protéger l'infrastructure réseau contre les menaces externes et internes afin de garantir la confidentialité, l'intégrité et la disponibilité des données.

Sécurité des terminaux

Tous les appareils connectés au réseau doivent être sécurisés afin d'empêcher la propagation de logiciels malveillants et les accès non autorisés.

Cryptage des données

Le chiffrement des données protège les données sensibles contre tout accès ou interception par des parties non autorisées. Cela peut se produire pendant la transmission ou lorsque les données sont stockées dans le cloud.

Plan d'intervention en cas d'incident

Un plan d'intervention bien préparé permet d'agir rapidement et efficacement en cas de violation de la sécurité. Cela permettra de minimiser les dommages et le temps de récupération.

5. Sauvegarde et restauration

Procédures de sauvegarde

Des sauvegardes régulières et fiables sont essentielles pour récupérer les données en cas de perte due à une panne du système, à des attaques de ransomware ou à d'autres incidents.

Plan de reprise après sinistre

Un plan complet de reprise après sinistre garantit que les systèmes critiques peuvent être restaurés rapidement après un sinistre, ce qui minimise les temps d'arrêt et l'impact sur l'activité.

Test de restauration des données

Des tests réguliers des sauvegardes permettent de vérifier que les données peuvent être restaurées avec succès. Ceci est important pour garantir l'efficacité des procédures de sauvegarde.

6. Infrastructure informatique et opérations

Inventaire matériel

Un inventaire détaillé et précis des actifs matériels permettra de s'assurer que tous les appareils sont pris en compte et correctement gérés.

Inventaire des logiciels

Il est essentiel de tenir à jour l'inventaire des logiciels pour les procédures d'audit de sécurité informatique. Il aide à identifier les logiciels obsolètes ou inutiles et à s'assurer que les licences sont à jour. Il est essentiel de gérer le risque lié aux vulnérabilités des applications non prises en charge.

Maintenance du système

Une maintenance régulière garantit la sécurité, la mise à jour et l'efficacité des systèmes grâce aux dernières versions et corrections.

Gestion de la capacité

Une planification adéquate des ressources garantit que les ressources informatiques seront suffisantes pour répondre aux demandes actuelles et futures, mais permet également d'éviter les goulots d'étranglement en matière de performances et les dépenses excessives.

7. Contrôles des applications

Gestion du changement

La mise en place d'un processus de gestion des changements permet d'éviter les modifications non autorisées ou non testées. Il réduit le risque d'introduction de failles de sécurité liées à des défaillances du système.

Intégrité des données

Les données doivent être exactes, complètes et cohérentes afin de permettre la prise de décisions éclairées et d'obtenir des informations précises sur les opérations commerciales.

Cycle de vie du développement logiciel (SDLC)

Un SDLC sécurisé garantit que la sécurité et la conformité sont prises en compte à chaque étape du développement logiciel.

8. Gestion des fournisseurs

Évaluation des risques liés aux tiers

Il est essentiel d'évaluer les risques associés aux fournisseurs tiers afin de protéger l'organisation contre les vulnérabilités des systèmes et services externes.

Accords sur les niveaux de service (SLA)

Les accords de niveau de service (SLA) garantissent que les fournisseurs respectent les normes de performance et de sécurité, réduisant ainsi le risque d'interruption de service.

Conformité des fournisseurs

Les fournisseurs doivent se conformer aux exigences en matière de sécurité et à la réglementation. C'est essentiel pour protéger l'organisation contre les risques juridiques et sécuritaires liés aux services tiers.

9. Sécurité physique

Sécurité des centres de données

Les mesures de sécurité physique telles que les contrôles d'accès et la surveillance protègent les centres de données contre les accès non autorisés et les menaces environnementales (incendie, inondation, etc.).

Élimination des équipements

La mise au rebut sécurisée des équipements informatiques empêche tout accès non autorisé aux données stockées sur les appareils mis hors service, limitant ainsi le risque de violation des données.

Accès aux ressources informatiques de l'

La restriction et la surveillance de l'accès physique aux ressources informatiques réduisent le risque de vol, de falsification ou d'utilisation non autorisée des infrastructures critiques.

10. Surveillance et enregistrement

Surveillance du système et du réseau

Une surveillance régulière permettra de détecter les incidents de sécurité et d'y répondre en temps réel.

Gestion des journaux

Les journaux informatiques sont essentiels pour suivre les changements dans une infrastructure informatique. L'équipe informatique d' s aura besoin de ces journaux pour identifier les sources des problèmes de performances ou prévoir les menaces de sécurité. Les journaux d' s informatiques doivent être correctement gérés afin de garantir leur conservation, leur protection et leur accessibilité.

Surveillance continue

La mise en œuvre de processus de surveillance continue permet à l'organisation d'identifier et de traiter de manière proactive les failles de sécurité avant qu'elles ne puissent être exploitées.

11. Formation et sensibilisation des utilisateurs

Formation à la sensibilisation à la sécurité

Une formation régulière est nécessaire pour aider les employés à reconnaître les menaces de sécurité (les attaques par hameçonnage, par exemple) et à y réagir, réduisant ainsi le risque d'attaques d'ingénierie sociale réussies.

Programmes de formation des employés

Des programmes de formation doivent être mis en place afin de garantir que tous les employés comprennent et respectent les politiques de sécurité.

Communication politique

Les normes de sécurité et d'exploitation doivent être communiquées à l'ensemble des organisations, en particulier au personnel concerné.

12. Documentation et rapports

Documentation d'audit

L'audit doit être documenté.

Suivi et résolution des problèmes

Un processus permettant de suivre et de résoudre les problèmes identifiés lors de l'audit doit être mis en place. Cela garantira que les problèmes seront résolus rapidement et efficacement.

Rapports de gestion

La communication régulière des résultats des audits informatiques à la direction aide à éclairer la prise de décision et favorise l'amélioration de l'environnement informatique.

Chaque élément clé de l'audit informatique décrit ci-dessus est essentiel pour garantir que les systèmes d' s informatiques d'une organisation sont sécurisés, fiables et conformes aux réglementations applicables. En réalisant un audit de l' informatique, les organisations seront mieux protégées contre les risques et gagneront en efficacité opérationnelle.

Étapes pour mener un audit informatique efficace

Parlons maintenant de la manière de mener une stratégie informatique efficace. Il est impératif de noter que cela commence par la définition d'un champ d'application et d'objectifs clairs pour l'audit. En général, les performances de l'infrastructure informatique, les protections par pare-feu réseau et les logiciels antivirus sont quelques-uns des facteurs inclus dans le périmètre de l'audit. La deuxième phase comprend des tests approfondis des contrôles d'accès. De plus, cela implique également une évaluation complète des systèmes de détection d'intrusion réseau. En effet, pour les personnes qui sont auditeurs, il est essentiel d'enregistrer correctement leurs conclusions et de fournir des suggestions d'améliorations.

Préparation : définir la portée et les objectifs

Il apparaît clairement que la première phase d'un audit de sécurité informatique consiste à définir son champ d'application et ses objectifs. Principalement, l'accent sera mis sur des éléments tels que :

- Audits de sécurité du système

- Performances du réseau

- Plans de reprise après sinistre

Il convient de noter que cela pourrait également aborder certains aspects de la cybersécurité. La protection des données et la conformité réglementaire sont également examinées. Heureusement, tous ces éléments sont essentiels au maintien d'une infrastructure informatique sécurisée. Il est fascinant de voir comment les objectifs seront axés sur le renforcement des politiques de sécurité, l'amélioration de la formation des employés et l'amélioration des contrôles d'accès !

Exécution : collecte et analyse des informations

Un aspect notable de la réalisation d'un audit de sécurité informatique est la collecte et l'analyse approfondies des données relatives au système informatique de l'entreprise. Il est utile de rappeler que, conformément à la politique de sécurité, l'audit évalue à la fois les performances du réseau et sa conformité aux réglementations. Un autre aspect fascinant qui occupe une place centrale dans ce domaine est celui des audits de sécurité des systèmes. Ces audits examinent minutieusement l'efficacité des pare-feu réseau, des logiciels antivirus et d'autres mesures de sécurité. Une chose évidente en matière de cybersécurité est que l'audit examine la robustesse des plans de reprise après sinistre.

Rapports : documentation des conclusions et recommandations

Il convient de noter qu'après un audit complet de la sécurité informatique, comme d'habitude, plusieurs fonctionnalités essentielles de cybersécurité doivent être améliorées.

Il serait intéressant d'améliorer à la fois les performances du réseau et la conformité réglementaire des procédures de protection des données.

Il est important de noter que les plans de reprise après sinistre doivent être mis à jour et que le pare-feu réseau doit être amélioré. Les autres domaines prioritaires devraient inclure :

- Révision et mise à jour des politiques de sécurité

- Investissez dans un logiciel antivirus avancé

Meilleures pratiques pour la gestion des audits informatiques

Il est essentiel de savoir que les meilleures pratiques en matière de gestion des audits informatiques englobent un large éventail de stratégies. Tout d'abord, sachez que des audits réguliers de sécurité informatique peuvent grandement contribuer à détecter les vulnérabilités en matière de cybersécurité au sein de l'entreprise. Il est intéressant de noter que la conformité réglementaire ajoute un niveau de protection supplémentaire. Il est impératif de noter que les performances réseau ininterrompues et les plans de reprise après sinistre sont également essentiels. N'oubliez pas qu'un plan de reprise après sinistre sert de filet de sécurité en cas de panne imprévue du système.

Mettez régulièrement à jour votre liste de contrôle pour l'audit informatique.

En particulier, pour une sécurité informatique efficace, il est essentiel de mettre régulièrement à jour votre liste de contrôle d'audit informatique. Cette liste de contrôle doit couvrir plusieurs éléments, tels que :

- Performances du réseau

- Mesures visant à protéger le cyberespace

- Stratégies de protection des données

- Plan de gestion des catastrophes

- Audits de sécurité du système

- Respect des réglementations

- Politiques de sécurité

- Contrôles d'accès

- Systèmes de détection d'intrusions dans un réseau

- Une infrastructure solide pour l' des technologies de l'information

Il est donc indispensable de mettre en place une formation continue des employés afin de s'assurer que chacun comprenne bien ces éléments. Il est indéniable qu'une liste de contrôle d'audit informatique bien entretenue et régulièrement mise à jour constitue la base d'une sécurité informatique rigoureuse.

Utilisez des outils d'audit informatique : Microsoft Baseline Security Analyzer

Il convient de souligner que Microsoft Baseline Security Analyzer (MBSA) est un outil d'audit informatique largement utilisé. Ce qui est fantastique, c'est qu'il contribue à maintenir la cybersécurité de l'infrastructure informatique. En particulier, les résultats fournis par Microsoft Baseline Security Analyzer peuvent aider les équipes informatiques à améliorer les audits de sécurité des systèmes. Mais tout n'est pas rose lorsqu'on utilise MBSA. Il est regrettable que cet outil se concentre principalement sur les produits Microsoft. Ce qui est regrettable, c'est que cela réduit l'efficacité pour les organisations qui utilisent une gamme variée de logiciels provenant de différents fournisseurs.

Impliquer toutes les parties prenantes concernées

Pour garantir un audit de sécurité informatique rigoureux, il ne fait aucun doute qu'il est important d'impliquer toutes les parties prenantes concernées. Il est important de souligner que cela inclut les personnes qui supervisent les performances du réseau. En général, cela inclut également les personnes qui gèrent les stratégies de reprise après sinistre. De plus, il couvre les personnes responsables de l'infrastructure informatique. Il ne fait aucun doute que leur expertise et leurs connaissances sont inestimables pour concevoir un audit de sécurité système holistique. L'installation de logiciels antivirus ou de pare-feu fiables sur un réseau, la création de règles de sécurité et la mise en place de restrictions d'accès sont autant de tâches qui reposent largement sur ces personnes.

Utilisez un outil de gestion de projet pour planifier votre audit d' s informatiques.

Les audits informatiques sont essentiels pour assurer la sécurité et la préparation d'une entreprise, mais ils demandent du temps et des ressources. Le choix du bon logiciel d'entreprise est essentiel pour réaliser efficacement des audits d' s informatiques.

Bonsai est un outil de gestion de projet qui vous aidera à planifier, gérer et mener à bien votre audit d' s informatiques. Son interface intuitive favorisera la communication, rendant l'ensemble du projet plus efficace. Vous pourrez définir des tâches récurrentes, utiliser des modèles de tâches, suivre la progression de chaque tâche et le budget de votre projet. Grâce au rapport d'utilisation, vous pourrez également voir comment votre équipe utilise son temps. Essayez Bonsai gratuitement.

.webp)

Les défis courants dans les audits informatiques et comment les surmonter

Il est préoccupant que les audits informatiques soient souvent confrontés à plusieurs défis. Parmi celles-ci figurent la garantie de la conformité réglementaire, la mise en œuvre de stratégies efficaces de protection des données et le maintien des performances du réseau. Malheureusement, les audits informatiques sont souvent confrontés à un manque de compréhension des audits de sécurité des systèmes parmi les membres du personnel. Mais pour les entreprises, il y a aussi de bonnes nouvelles ! Ils peuvent surmonter ces obstacles en proposant à leurs employés une formation complète sur les audits de sécurité informatique, tout en soulignant l'importance de la cybersécurité. En outre, des plans de reprise après sinistre peuvent être mis en place.

Suivre les évolutions technologiques

Tout n'est pas rose dans cette période de changements technologiques. Il est bien connu que rester à la pointe des avancées technologiques est devenu essentiel pour garantir le fonctionnement efficace et sécurisé des entreprises. Alors que les menaces numériques continuent d'évoluer, il est nécessaire de rester vigilant et de faire évoluer les composants associés aux audits de sécurité informatique et à la protection des données.

Traiter les problèmes de non-conformité

Il est intéressant de noter que la résolution des problèmes de non-conformité commence par un audit complet de la sécurité informatique, qui garantit l'intégrité de l'infrastructure informatique d'une entreprise. Entre autres choses, les audits de sécurité des systèmes se concentrent sur les mesures de protection des données telles que les logiciels antivirus, les pare-feu réseau et les contrôles d'accès afin de prévenir les menaces potentielles en matière de cybersécurité. Au-delà de cela, la révision et l'amélioration constantes des plans de reprise après sinistre jouent un rôle important dans les performances du réseau et sa capacité à faire face à des défis imprévus.

Garantir la confidentialité des données lors des audits

Il est essentiel de noter que lors d'un audit de sécurité informatique, la confidentialité des données revêt une importance capitale. Il est évident qu'une combinaison robuste de mesures de cybersécurité, telles que des pare-feu réseau, des systèmes de détection d'intrusion réseau et d'autres dispositifs similaires, doit être mise en œuvre pour garantir la protection des données sensibles. De plus, il est essentiel de former régulièrement les employés aux politiques de protection et de sécurité des données afin de garantir le respect de la réglementation. Il est tout aussi important de revoir et de mettre à jour régulièrement ces précautions, qui comprennent les logiciels antivirus, les plans de reprise après sinistre et les audits de sécurité des systèmes. Il convient également de noter que la confidentialité des données lors des audits n'est pas une démarche ponctuelle, mais un processus continu et évolutif.

Mise en œuvre réussie d'un audit informatique

Réaliser un audit informatique peut être un processus complexe. Il est essentiel que vous suiviez un processus établi, similaire à celui d'une agence, afin de garantir un audit complet et réussi. De cette manière, vous pouvez identifier rapidement tout problème potentiel et planifier les mesures correctives nécessaires. Lors d'un audit informatique, il existe des listes de contrôle spécifiques qui doivent être respectées.

Il est intéressant de souligner que, dans une affaire récente, une importante société financière a mis en œuvre avec succès des audits informatiques et considérablement amélioré sa cybersécurité. En réalisant des audits de sécurité approfondis, cette entreprise a renforcé la protection de ses données et amélioré les performances de son réseau. De plus, ils ont également testé les plans de reprise après sinistre afin d'assurer la continuité des activités en cas de faille de sécurité. Il est essentiel de comprendre que l'organisation a également élaboré des politiques de sécurité rigoureuses et organisé régulièrement des formations pour ses employés afin d'améliorer la conformité réglementaire et l'efficacité globale des audits de sécurité informatique.

Résultats et enseignements tirés

Il est juste de dire que « tout au long de l'audit de sécurité informatique, nous avons renforcé les mesures de cybersécurité et consolidé les pratiques de protection des données ». Il convient de reconnaître que les principales conclusions font état de contrôles d'accès insuffisants, de logiciels antivirus obsolètes, etc. Si nous résumons cette discussion, nous constatons que ce que nous avons appris, c'est que « la formation continue des employés en matière de cybersécurité et les audits réguliers de la sécurité des systèmes sont essentiels ». De plus, notre pare-feu réseau nécessite des mises à jour régulières. Il ne fait aucun doute que les systèmes de détection d'intrusion réseau nécessitent également des mises à jour fréquentes. N'oubliez pas que cela est essentiel pour maintenir la conformité réglementaire.